Google內部的Clement Lecigne 5月24日發現,Google Chrome 被發現遠端執行程式碼漏洞

Google Chrome 被發現遠端執行程式碼漏洞並且已被駭客廣泛利用中,遠端攻擊者可利用這個漏洞,對目標系統觸發遠端執行任意程式碼及阻斷服務。

CVE-2024-5274 漏洞正被廣泛利用,高嚴重性的V8 JavaScript引擎中的“類型混淆”漏洞,該引擎負責執行JavaScript程式碼。“類型混淆”漏洞發生在程序分配一塊記憶體來存放某種類型的數據,但錯誤地將這些數據解釋為另一種類型。這可能導致崩潰、數據損壞以及任意程式碼執行,則攻擊者可以利用此疏忽在系統上執行任意程式碼。可導致未經授權的資料存取、資料操縱,甚至控制受影響的系統。

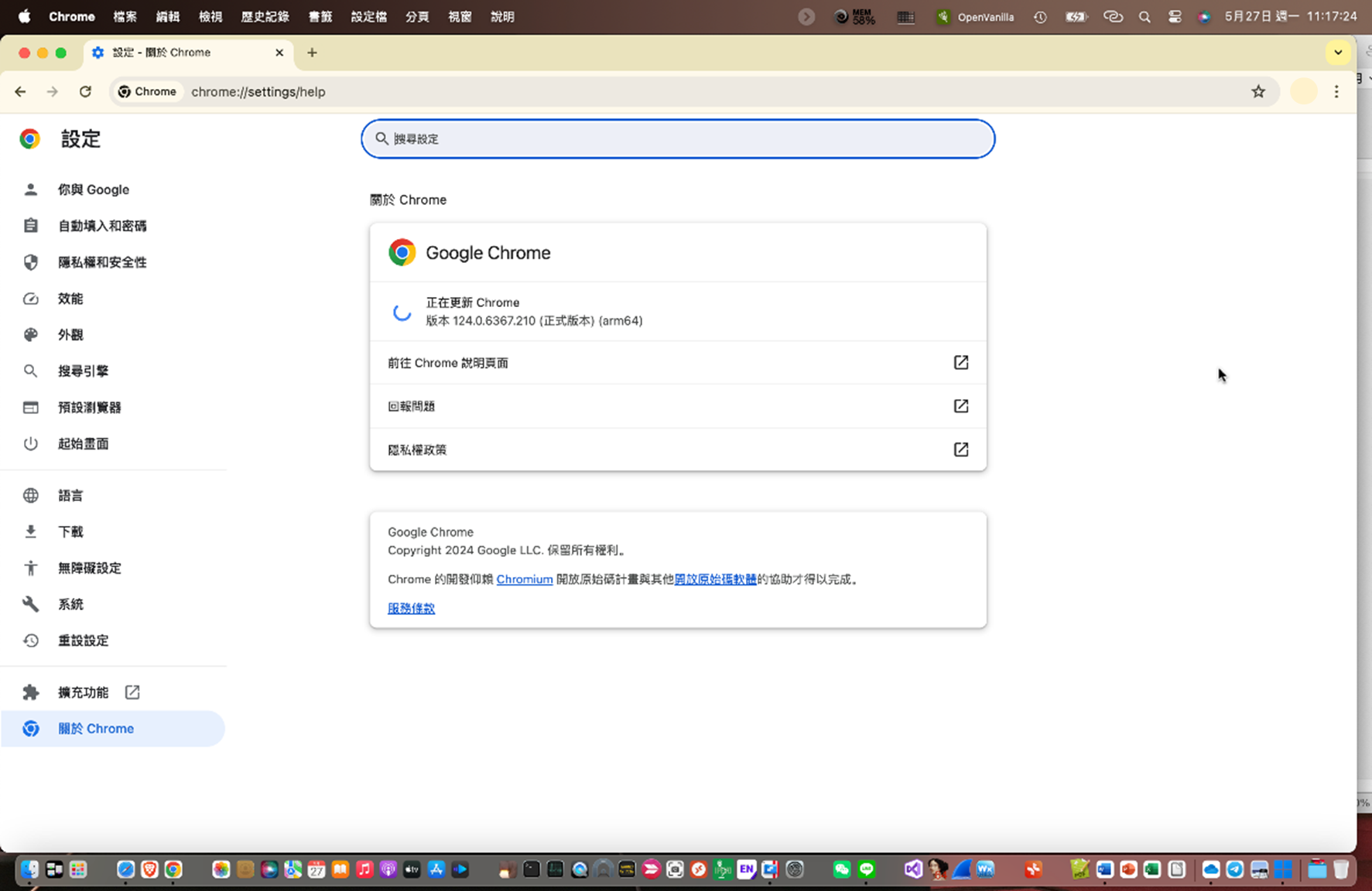

Google 呼籲使用者盡快更新至Google Chrome 125.0.6422.113 (Windows/Mac)、Google Chrome 125.0.6422.112 (Linux) 或更新的版本。

更新 Chrome 瀏覽器方法:

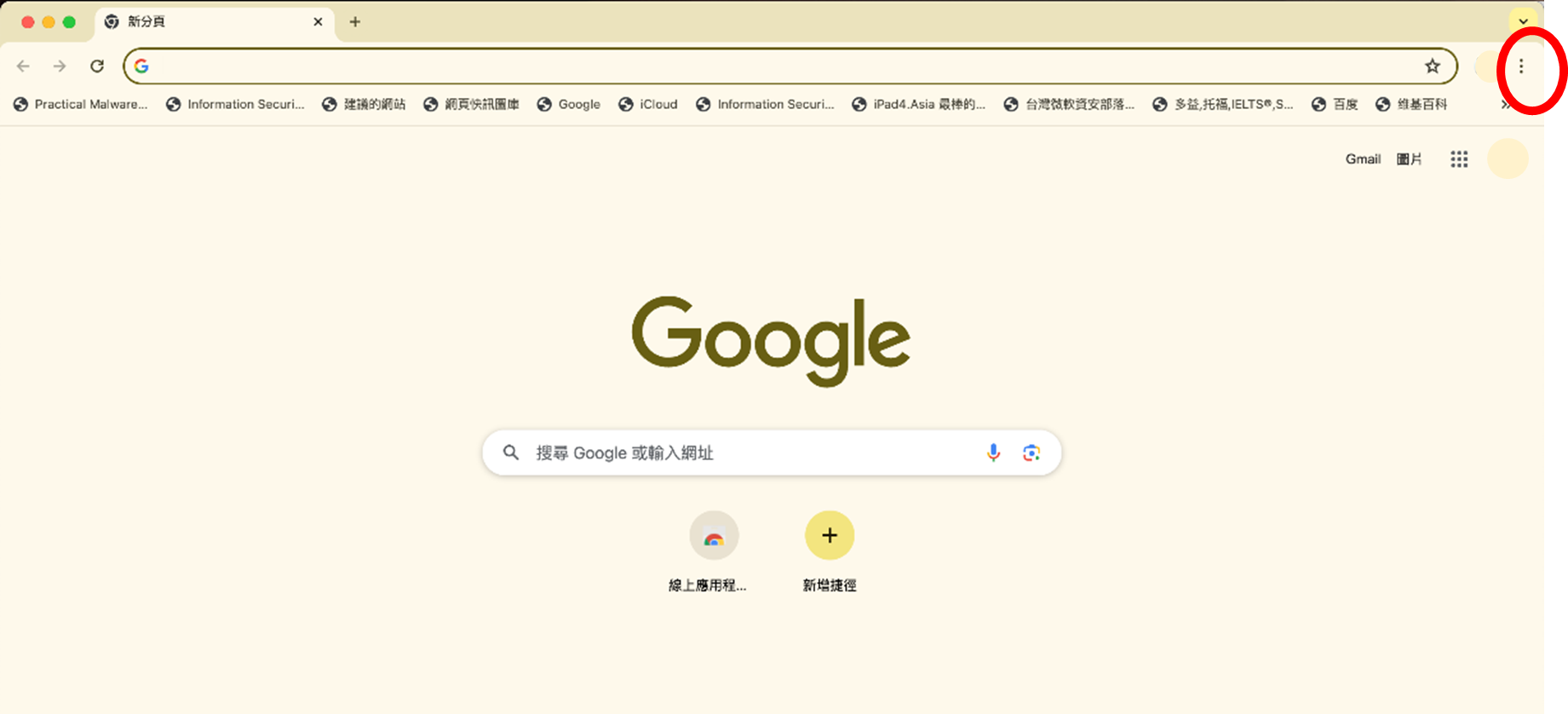

1.打開 Chrome,點選右上角的3點 Icon。

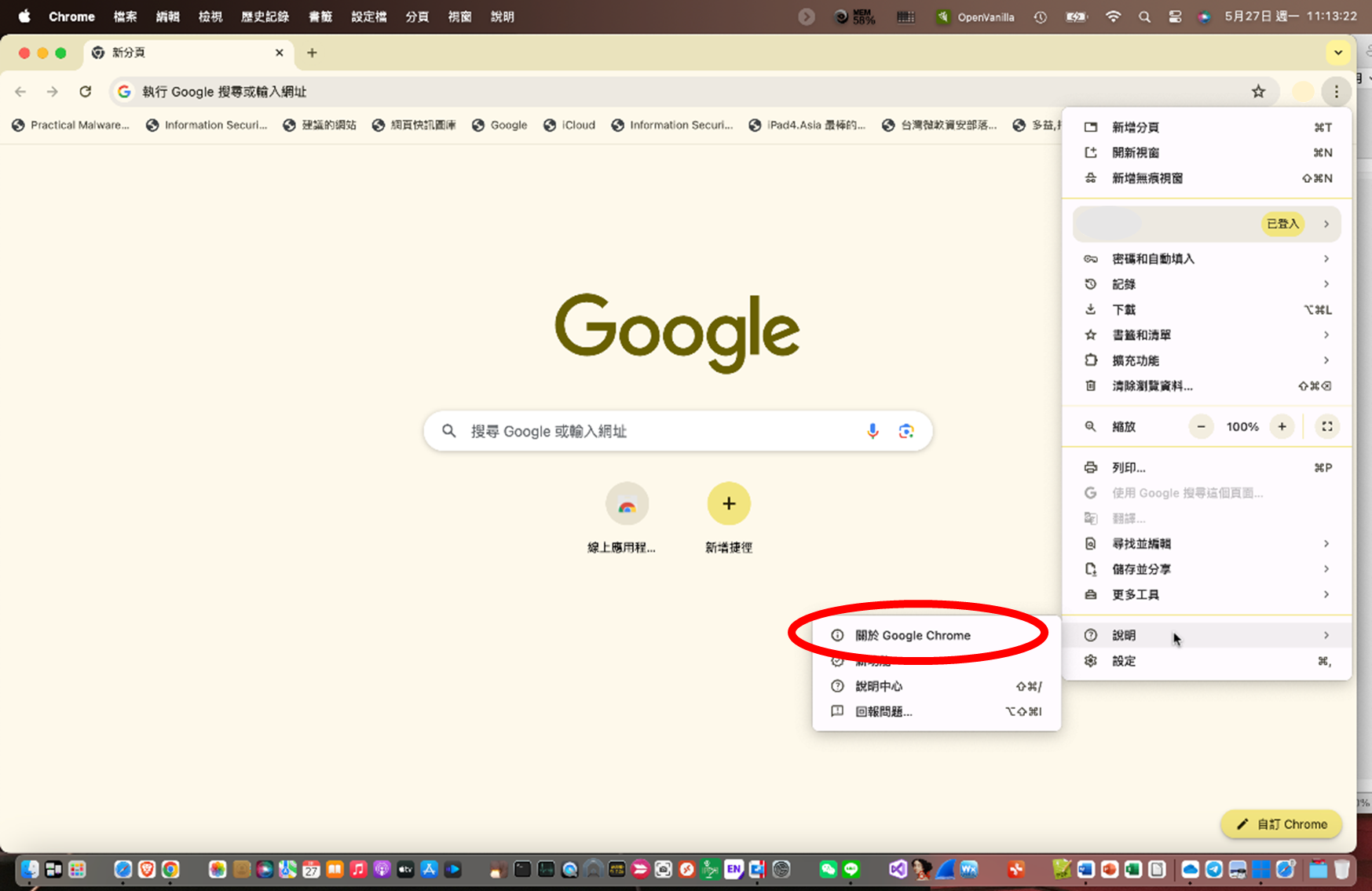

2.點選:說明 -> 關於 Google Chrome 。

3.再點選:更新 Google Chrome。

2024年修補的Chrome中被積極利用的零時差漏洞包括:

- CVE-2024-0519:一個高嚴重性的越界記憶體存取漏洞,存在於Chrome V8 JavaScript引擎中,允許遠端攻擊者通過特製的HTML頁面利用堆疊記憶體損壞,從而獲取敏感資訊。

- CVE-2024-2887:WebAssembly(Wasm)標準中的高嚴重性類型混淆漏洞。攻擊者可利用特製的HTML頁面進行遠端程式碼執行(RCE)攻擊。

- CVE-2024-2886:WebCodecs API中的一個使用後釋放漏洞,該API被網頁應用用於編碼和解碼音頻和視頻。遠端攻擊者可通過特製的HTML頁面利用該漏洞進行任意讀寫,從而實現遠端代碼執行。

- CVE-2024-3159:由Chrome V8 JavaScript引擎中的越界讀取導致的高嚴重性漏洞。遠端攻擊者可利用特製的HTML頁面存取超出分配記憶體緩衝區的資料,從而造成堆記憶體損壞並提取敏感資訊。

- CVE-2024-4671:一個存在於Visuals組件中的高嚴重性使用後釋放漏洞,該組件負責在瀏覽器中渲染和顯示內容。

- CVE-2024-4761:Chrome V8 JavaScript引擎中的越界寫入問題,該引擎負責執行應用中的JavaScript程式碼。

- CVE-2024-4947:Chrome V8 JavaScript引擎中的高嚴重性類型混淆漏洞,可能使攻擊者在目標設備上執行任意程式碼。