針對七個國家的Android 使用者新Medusa惡意軟體變種捲土重來

近日,Cleafy 公司威脅情報團隊發現,專門針對Andriod系統的Medusa銀行木馬軟體再次「捲土重來」。該軟體此前曾對美國、法國、義大利、加拿大、西班牙、英國和土耳其等國發起過攻擊行動,在沉寂了一年後,如今又出現了新的Medusa惡意軟體變種。

Medusa 銀行木馬也被稱為 TangleBot,是2020年發現的一種Andriod惡意軟體即服務(Malware as a Service, MaaS))操作。該惡意軟體提供鍵盤側錄、螢幕控制和簡訊操作等功能。雖然名稱相同,但該攻擊行動不同於勒索軟體駭客組織和Mirai的分散式阻絕服務(DDoS)攻擊殭屍網路。研究人員表示,這些惡意軟體變種更輕巧,在設備上需要的許可權更少,且包括全螢幕覆蓋和擷取螢幕截圖等。

最新活動

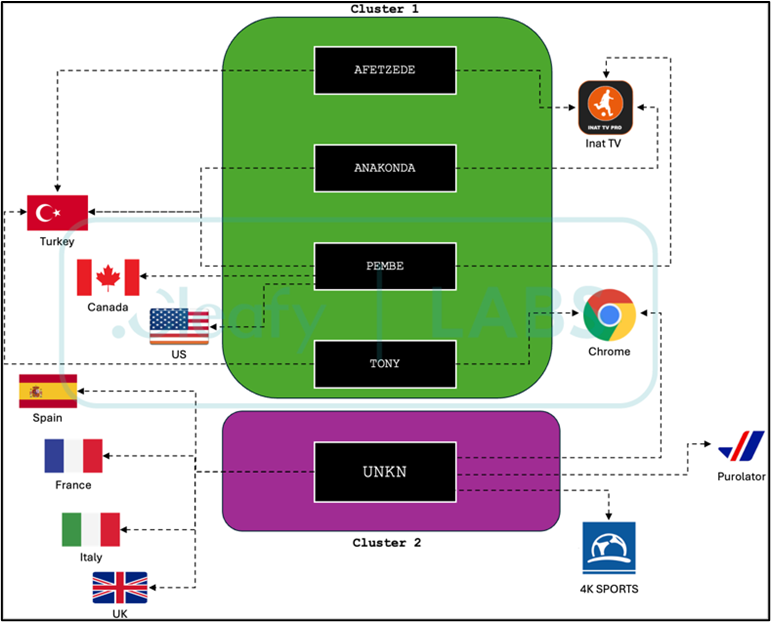

研究人員表示,近期Medusa變種的第一個證據來自2023年7 月。 Cleafy 在依賴簡訊網路釣魚(簡訊釣魚)活動中觀察到它們透過植入應用程式旁載入(side-load)惡意軟體。研究人員發現了24 個使用該惡意軟體的活動,並將它們歸因於五個獨立的殭屍網路(UNKN、AFETZEDE、ANAKONDA、PEMBE和TONY),傳播惡意應用程式(如圖1所示)。

圖1: Medusa 殭屍網路和集群概述(資料來源:Cleafy)

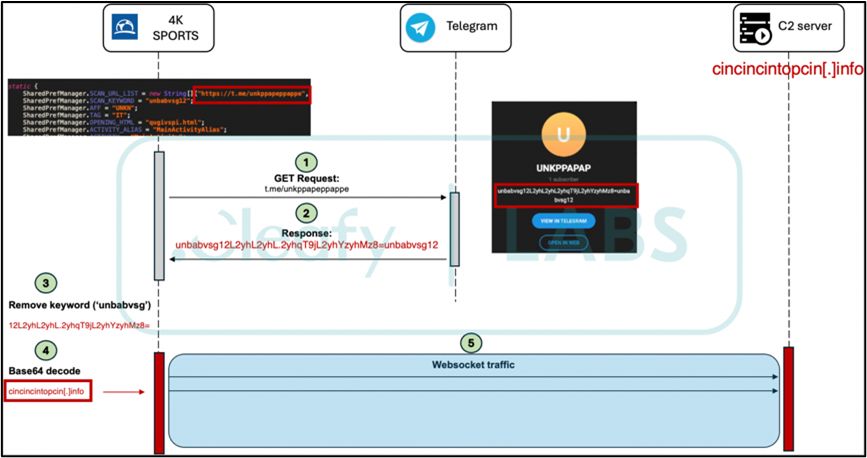

這些攻擊中最近使用的植入應用程式包括假冒的Chrome瀏覽器、5G連接應用程式和名為4K Sports的假冒多媒體串流應用程式。鑒於2024年歐洲盃錦標賽正在進行中,選擇使用4K體育多媒體應用程式作為誘餌似乎恰逢其時。Cleafy 評論說,所有活動和殭屍網路均由Medusa中央基礎設施處理,該基礎設施從公共社交媒體設定檔中動態獲取命令和控制(C2)伺服器的URL(如圖2所示)。

圖2:從隱蔽通道檢索 C2 位址(資料來源:Cleafy)

新的Medusa變種

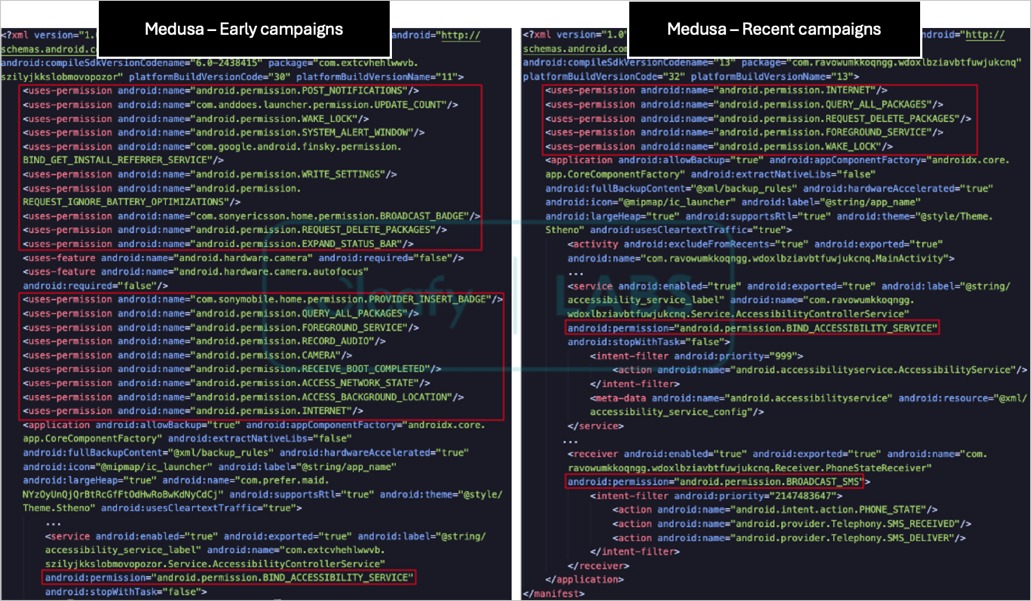

Medusa 惡意軟體的作者選擇減少其在受感染裝置上的足跡,現在只要求一小部分權限,但仍需要Android的輔助功能服務。此外,該惡意軟體保留了存取受害者的聯絡人清單和發送簡訊(一種金鑰分發方法)的能力(如圖3所示)。

圖3:請求權限的比較資(資料來源:Cleafy)

Cleafy 的分析顯示,惡意軟體作者從先前版本的惡意軟體中刪除了 17 個命令,並添加了 5 個新命令:

- destroyo:卸載特定應用程式

- permdrawover:請求「繪圖」權限

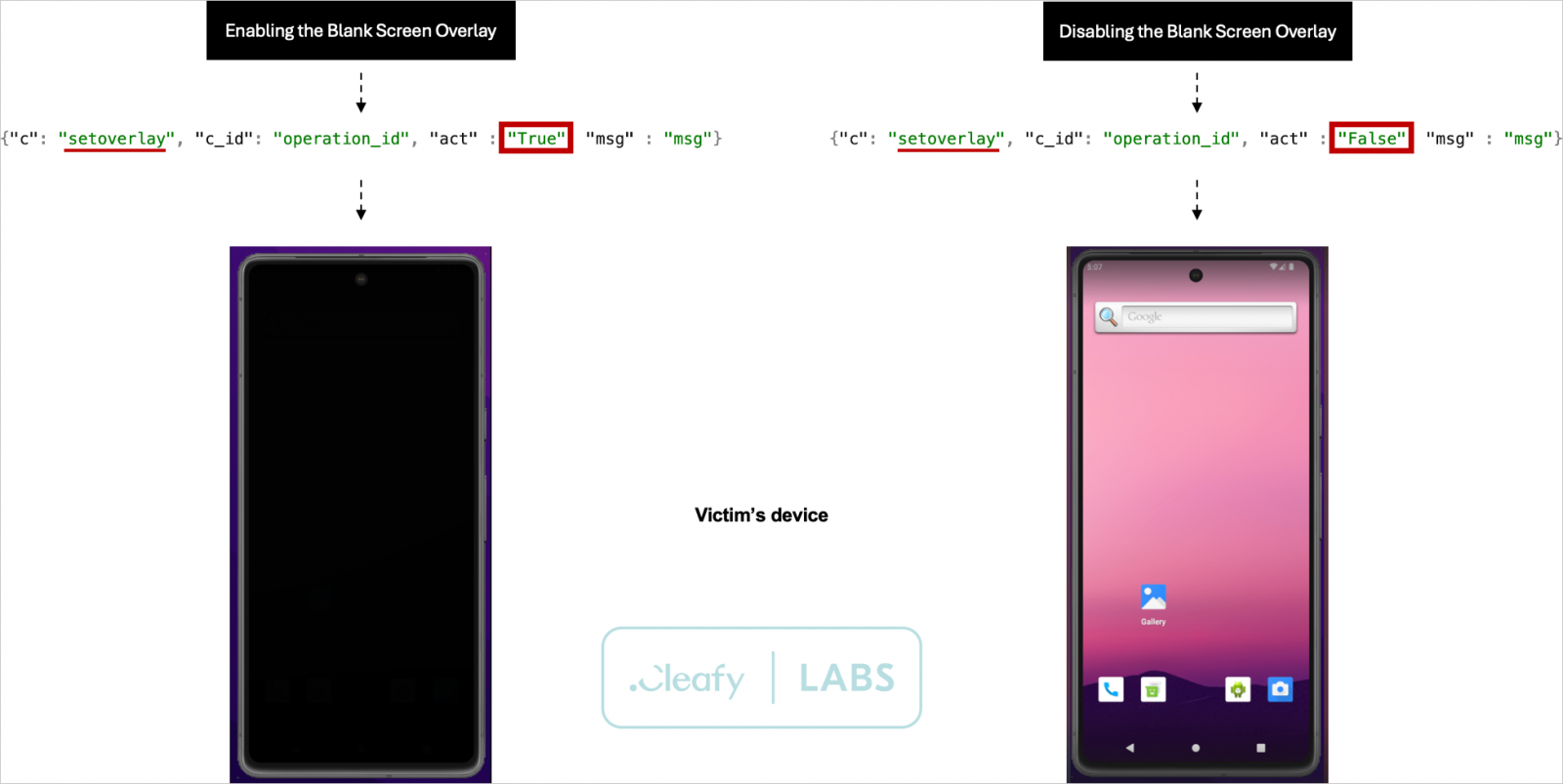

- setoverlay:設定黑屏覆蓋

- take_scr:截圖

- update_sec:更新使用者密碼

值得注意的是,「setoverlay 」指令允許遠端攻擊者執行欺騙性操作,例如使設備顯示鎖定/關閉,以掩蓋後台發生的開放文件格式(Open Document Format,簡稱ODF)惡意攻擊活動(如圖4所示)。

圖4:正在運行黑屏疊加(資料來源:Cleafy)

擷取螢幕截圖的新功能也是一個重要的補充,為威脅行為者提供了從受感染設備竊取敏感資訊的新方法。

總體而言,Medusa 行動裝置銀行木馬行動似乎擴大了其攻擊目標範圍,並且變得更加隱蔽,為更大規模的部署和取得更多數量受害者奠定基礎。

儘管 Cleafy 尚未在 Google Play 上觀察到任何植入式應用程式,但隨著加入 MaaS 的網路犯罪分子數量增加,派送策略必然會多樣化且變得更加複雜。