900家公司因辦公應用程式導致大規模資料外洩

2024年3月25日, Cybernews研究團隊發現了一個可公開存取的網路目錄,屬於馬裡蘭州 Simpli公司(原Charm City Concierge),疑似大規模的資料外洩事件,其中包含Dell、Verizon、AT&T、美國能源部、康卡斯特和大通銀行等。

Simpli公司的應用程式允許租用辦公空間的公司的員工查看位於同一棟大樓內的商店。它列出了可用的便利設施、工作場所福利和折扣,並使用戶能夠訂購各種服務和產品。

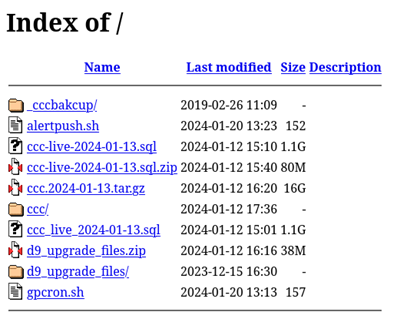

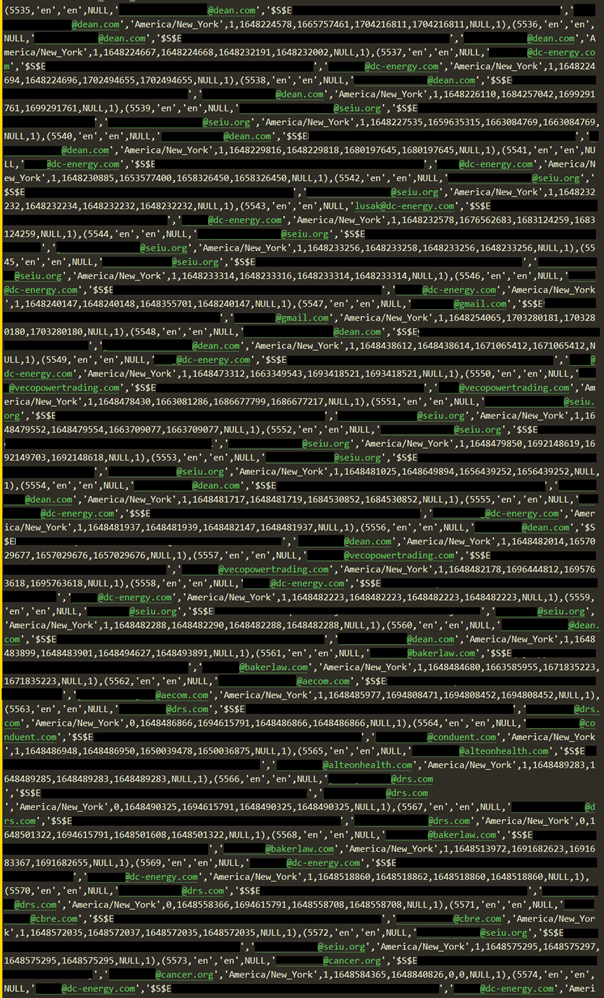

這個開放的網路目錄儲存2024年1月對公司網站和Simpli 應用程式資料庫的備份資料。據悉,此次外洩的應用程式的備份暴露了10000名員工的電子郵件地址和來自大約900 家公司的hashed passwords。(如圖1)

圖1:曝光的網站和資料庫備份的網路目錄

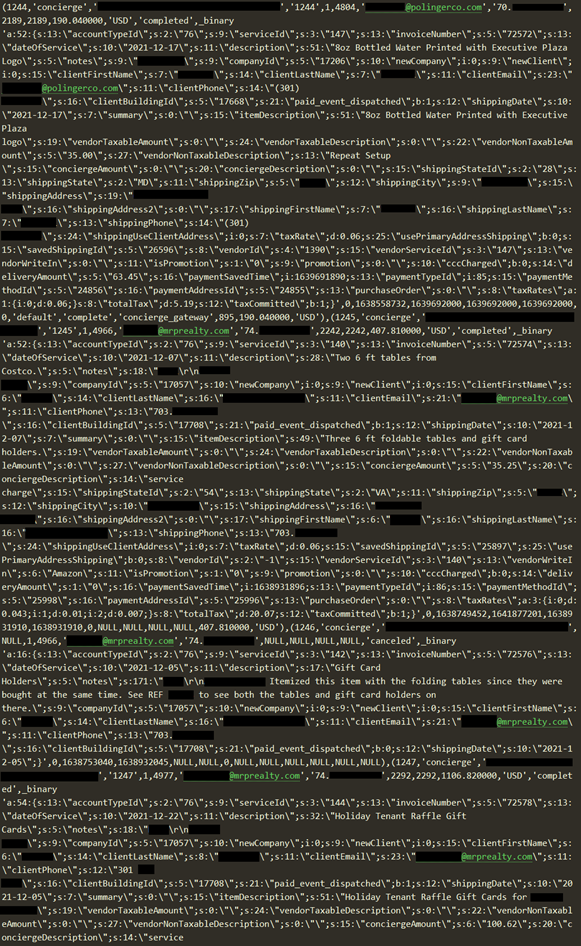

受影響的公司包括:(如圖2)

- Capital One(第一資本)

- Center for Naval Analyses(海軍分析中心)

- American BAR Association(美國律師協會)

- MicroStrategy(微策略

- Cambridge Associates(劍橋聯營公司)

- Dell(戴爾)

- Verizon(威瑞森)

- Comcast(康卡斯特)

- Trans Western(西部交通)

- WeWork

- Trustar Bank(信託銀行)

- AT&T(美國電信電報公司)

- National Council on Disability(國家殘疾人委員會)

- Department of Energy(能源部)

- Chase(大通銀行)

圖2:附有備註的訂單資訊

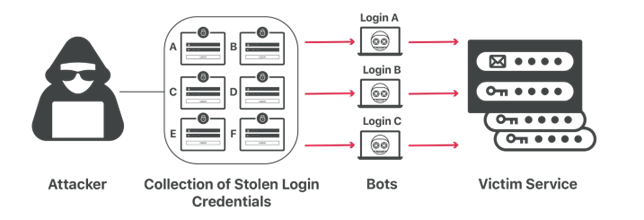

由於多數員工都使用公司電子郵件位址註冊Simpli服務,因此構成重大風險。威脅攻擊者有可能透過使用憑證填充攻擊(Credential Stuffing) ,將目標鎖定員工可存取更敏感的公司系統上。(填充攻擊如圖3)

圖3:憑證填充(註:憑證填充是從某項服務的資料外洩中獲取憑證的一種網路攻擊,可用來嘗試登入另一個無關的服務。

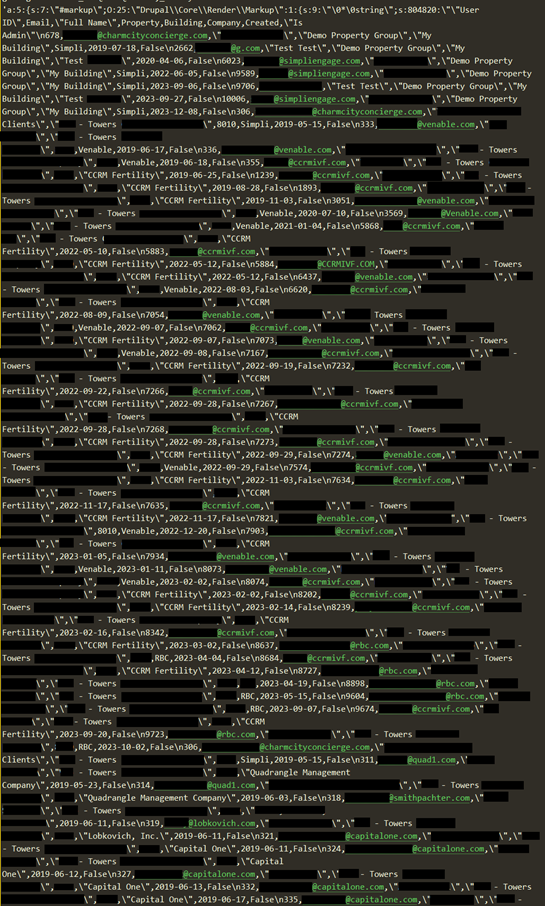

Cybernews研究團隊的資訊安全研究員Aras Nazarovas說:雖然員工憑證是以相對安全的格式儲存,但密碼仍有可能被破解,尤其是弱密碼。如果員工在多個帳戶中使用相同的密碼,被破解的密碼就可以用來登錄其他更敏感、與工作相關的終端。(如圖4)

圖4:建築物及其租戶名單

此次外洩的資料庫還曝光透過該應用程式發出的相關命令,其中一些命令包含可能涉及敏感業務資訊的備註。這些筆記包括來自不同公司的個人之間的會議細節和會議目的。在開放目錄中發現的檔案,表明這些資訊可能是在該公司將其系統從Drupal 7遷移到Drupal 9 時所外洩的。目前Simpli公司暫未對此做出回應。(如圖5)

圖5:用戶憑證

供應鏈攻擊風險

此類外洩事件凸顯使用第三方服務的固有風險,這些服務可能會帶來供應鏈攻擊風險。在這類網路攻擊中,網路威脅者往往會尋找供應鏈網路中的薄弱環節,而不是直接針某一家公司。攻擊者攻破一個供應商,就有可能影響到使用該供應商產品或服務的公司。從第三方供應商處提取的憑證,對已瞄準某一家公司的惡意行為者來說可能極其有用。

零售商Target就曾遭受過此類攻擊。2013年,惡意行為者入侵了Target的製冷、供暖和空調分包商Fazio Mechanical,並將惡意軟體傳播到Target的大部分銷售點設備。據報導,惡意軟體當時共收集到了大約4000萬筆轉帳卡和信用卡的財務資訊。

因此,提供第三方服務的公司和組織應該對網路安全問題格外保持警惕,因為這些公司極有可能會成為攻擊者的目標。

本文參考自:https://cybernews.com/security/simpli-app-data-leak/