Android惡意軟體Necro透過Google Play感染1,100萬台設備

近日,有研究人員發現在惡意SDK供應鏈攻擊中,新版本的 Android Necro 惡意軟體載入程式透過 Google Play 安裝在 1,100 萬台裝置上。此新版本Necro木馬是透過合法應用程式、Android遊戲模組以及 Spotify、WhatsApp和Minecraft等流行軟體的修改版本所使用的惡意廣告軟體開發工具包 (SDK) 安裝的。

Necro會在受感染的裝置上安裝多個有效負載並啟動各種惡意外掛程式,包括下列幾項:

- 通過隱形WebView視窗窗載入連結的廣告軟體(Island 外掛程式、Cube SDK)

- 下載和執行任意JavaScript和DEX檔的模組(Happy SDK、Jar SDK)

- 專門設計用於促進訂閱詐欺的工具(Web 外掛程式、Happy SDK、Tap 外掛程式)

- 使用受感染裝置作為代理程式來路由惡意流量的機制(NProxy 外掛程式)

Google Play上的Necro Trojan

Kaspersky發現Google Play上的兩個應用程式中存在Necro加載程式,這兩個應用程式都擁有大量用戶群。

第一個是「Benqu」的 Wuta Camera,這是一款照片編輯和美化工具,在 Google Play 上的下載超過 10,000,000 次。(如圖1)

圖1: Google Play上的Wuta相機應用,來源:BleepingComputer

威脅分析師報告稱,Necro在版本6.3.2.148發佈時出現在該應用程式中,並且一直嵌入到版本6.3.6.148之前,Kaspersky立即通知Google。雖然該木馬在版本6.3.7.138中被刪除,但透過舊版安裝的任何有效負載可能仍潛伏在Android裝置上。

第二個攜帶Necro的合法應用程式是「WA message recovery-wamr」的Max Browser,根據Kaspersky的報告,該應用程式在 Google Play上的下載量達到100萬次,直至刪除。Kaspersky聲稱Max Browser的最新版本1.2.0仍然附帶Necro,因此沒有乾淨的版本可供升級,建議網頁瀏覽器的用戶立即卸載並切換到其他瀏覽器。

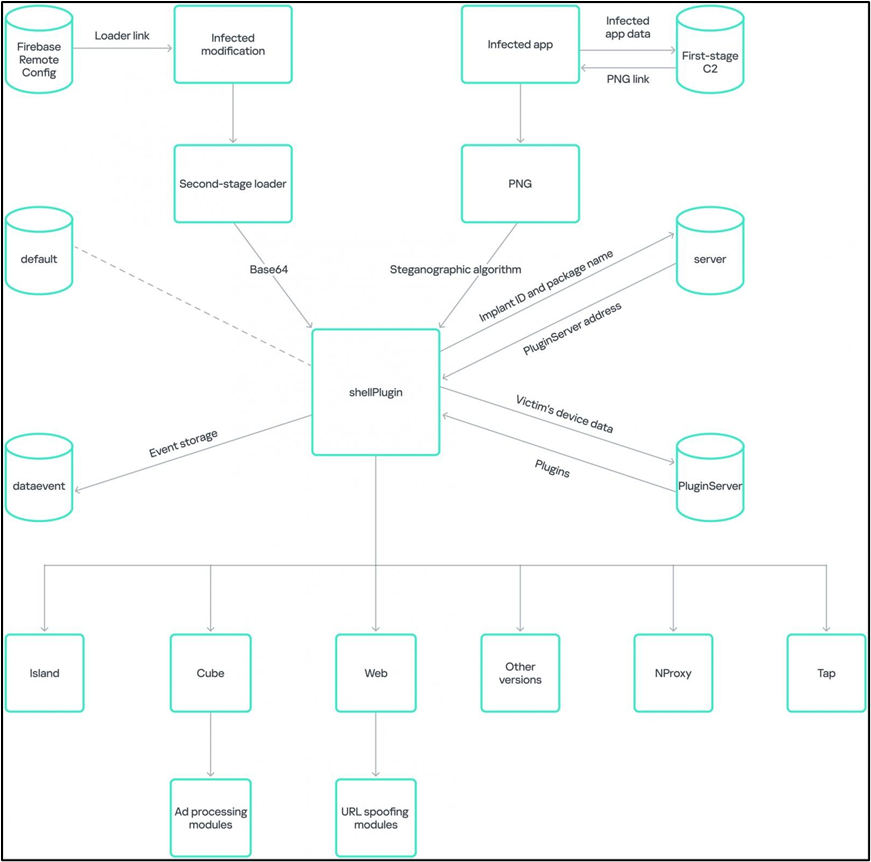

Kaspersky表示,這兩款應用程式受到了名為「Coral SDK」的廣告SDK 的感染,該SDK使用混淆技術來隱藏其惡意活動,並使用圖像隱寫術來下載第二階段的有效負載shellPlugin ,偽裝成無害的PNG 影像。(感染攻擊鏈如圖2)

圖2:感染攻擊鏈,來源:Kaspersky

Google告訴 BleepingComputer,他們知道所報告的應用程式並正在對其進行調查。

Necro木馬也可透過其他非官方管道傳播

Google Play Store之外,Necro 木馬主要透過非官方網站分發的流行應用程式 (mod) 的修改版本進行傳播。Kaspersky發現較著名例子包括 WhatsApp模組“GBWhatsApp”和“FMWhatsApp”,它們承諾提供更好的隱私控制和延展的文件共享限制。另一個是Spotify 模組“Spotify Plus”,它承諾免費存取無廣告的優質服務。(如圖3)

圖3:傳播惡意 Spotify Mod 的網站來源:Kaspersky

報告中還提到了感染Necro載入器的Minecraft mod和其他流行遊戲的mod,如Stumble Guys、Car Parking Multiplayer和Melon Sandbox。在所有情況下,惡意行為都是在後臺顯示廣告為攻擊者帶來欺詐性收入、未經使用者同意安裝應用程式和APK,以及使用隱形 WebViews 與付費服務進行交互。由於非官方的Android軟體網站不會如實報告下載數量,因此最新一輪Necro木馬感染的總數量尚不得而知,但至少有1100 萬次來自Google Play。