超過 2000 臺Palo Alto網路防火牆遭到駭客攻陷

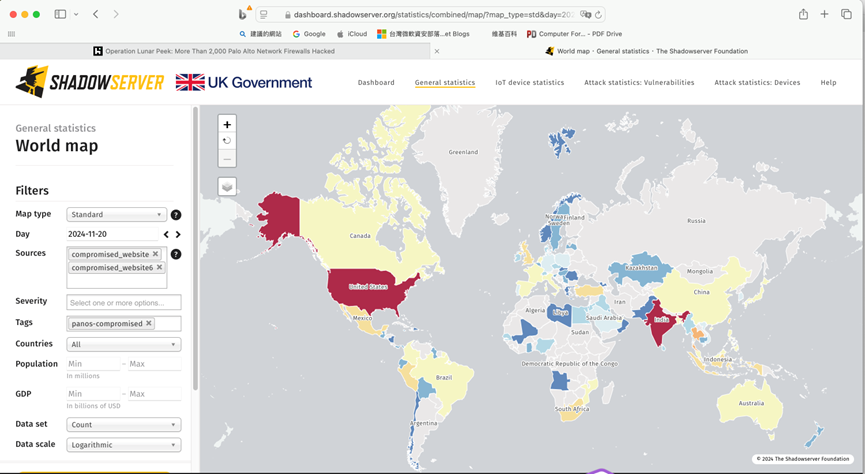

據Hackread網站2024年11月22日指出,Shadowserver Foundation提供的統計資料報告稱,超過2,000臺Palo Alto Networks 防火牆因駭客利用PAN-OS 軟體中最近發現兩個0day漏洞進行攻擊:CVE-2024-0012和CVE-2024-9474,進行攻擊,此攻擊可繞過管理員及root存取。主要攻擊目標集中在美國計有554臺、印度461臺,臺灣亦被攻陷58臺。(如圖1)

漏洞概述

- CVE-2024-0012:此漏洞是繞過PAN-OS管理Web介面中的驗證。它允許遠端攻擊者無需身份驗證即可獲取管理者權限。這意味著攻擊者可以篡改防火牆相關設置,使得更容易且進一步的管控受攻擊的防火牆。

- CVE-2024-9474:此漏洞是有關提升權限的問題。一旦被利用,攻擊者就可以使用root權限執行相關命令,從而完全控制受感染的防火牆。

圖1:Shadowserver Foundation提供的統計資料網站圖

月球窺視行動-持續的威脅活動

Palo Alto Networks 將對這些漏洞的初步分析結果並命名為「Operation Lunar Peek」。 Palo Alto Networks於2024年11月8日向所有客戶發出警示,表示由於未指明的執行遠端程式碼存有漏洞及缺陷,在未修補相關漏洞前,將限制對其新一代防火牆進行存取。此後,在隨著第三方研究人員於2024年11月19日公開公布相關技術見解後,Palo Alto觀察到相關威脅活動顯著增加。

Palo Alto Networks威脅情報團隊分析並評估,連結CVE-2024-0012和CVE-2024-9474功能的相關漏洞是公開且可用,這可能會導致更廣泛的威脅活動及攻擊事件。Palo Alto目前正在調查相關的駭客攻擊,其中涉及將這兩個漏洞可相互連結,以針對設備管理Web介面進行攻擊。並觀察到駭客威脅攻擊行為所使用的惡意軟體在受感染的防火牆上執行命令,證據顯示此種鍊式漏洞極可能早已經在使用。

給使用者的建議

Palo Alto Networks 提供了幾項降低風險的建議:

- 監控和審查(Monitor and Review):使用者應監控具有暴露於網際網路上的Web管理介面及設備的任何可疑或異常活動。更新漏洞修補程式後,立即檢查防火牆相關設置及審核日誌是否有任何未經授權的管理者活動跡象。

- 立即修補(Patch Immediately):使用者在更新其系統漏洞修補程式及修補CVE-2024-0012、CVE-2024-9474最新修補程式。

- 限制存取(Restrict Access):為了降低風險,Palo Alto Networks 建議將Web管理介面的存取控制權,設定為僅受信任的內部網路IP 可進行設備存取。

專家見解

Oasis Security研究主管Elad Luz強調,在立即採取修補漏洞行動至關重要。並建議受影響的使用者應立即限制對Web管理介面的存取,只允許使用內部網路IP 可進行設備存取。還強調,修補漏洞後亦需要確保設備不受任何潛在惡意軟體或惡意配置的影響。

本文參考自:https://hackread.com/operation-lunar-peek-palo-alto-firewalls-hacked/