駭客利用Microsoft Teams和AnyDesk部署DarkGate惡意軟體

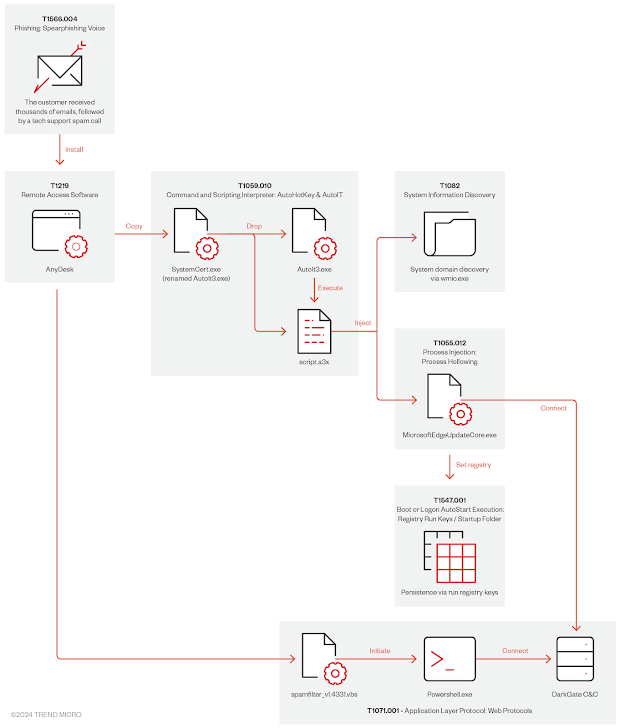

一種新的社交工程攻擊正利用Microsoft Teams來強化部署已知惡意程式DarkGate 的手法。Trend Micro研究人員Catherine Loveria、Jovit Samaniego和Gabriel Nicoleta表示:「攻擊者透過Microsoft Teams通話功能使用社交工程冒充使用者的客戶並獲得遠端存取他們系統的權利」。「攻擊者未能安裝 Microsoft遠端支援應用程式,但能成功指示受害者下載常用於遠端存取的工具 AnyDesk」。

根據網路安全公司Rapid7最近報告的數據,這次攻擊涉及用「數千封電子郵件」轟炸目標的電子郵件收件箱,之後威脅行為者偽裝成外部供應商的員工透過Microsoft Teams接觸目標。隨後,攻擊者指示受害者在其系統上安裝 AnyDesk,並濫用遠端存取來傳遞多個有效負載,包括憑證竊取程式和 DarkGate惡意軟體。

自2018年以來一直活躍的DarkGate 是一種遠端存取木馬 (RAT),現已演變為一種惡意軟體即服務(Malware-as-a-Service,MaaS)產品,其多種功能包括憑證竊取、鍵盤側錄、螢幕側錄、音訊側錄和遠端桌面等。過去一年針對DarkGate活動的分析表明,該惡意軟體已通過使用AutoIt和AutoHotKey兩條不同的攻擊鏈進行派送。在Trend Micro檢查的事件中,惡意軟體可通過一個名為AutoIt腳本進行部署。

儘管此次攻擊在任何資料外洩活動發生之前就被阻止了,但研究結果表明威脅行為者正在使用多種初始存取路線進行惡意軟體傳播。因此安全专家建議企業組織啟用多因子身份驗證 (Multi-factor authentication,MFA)、將批准的遠端存取工具列入允許白名單中、阻擋未經驗證的應用程式,並徹底審查第三方技術支援提供商,以消除網路釣魚風險。(如下圖所示)

圖: 採用啟用多因子身份驗證

該事態進展正值各類網路釣魚攻擊活動激增之時,這些活動利用各種誘惑和技巧欺騙受害者對資訊進行洩露,以下為各種誘使外洩方式:

- 這是一項針對 YouTube 的大規模活動,其中惡意行為者冒充知名品牌並透過電子郵件聯繫內容創作者,以尋求潛在的促銷、合作提案和行銷合作,並敦促受害者點擊連結簽署協議,最終導致部署Lumma Stealer。並透過解析器提取YouTube頻道的電子郵件地址。

- 利用附帶PDF檔案的網路釣魚電子郵件,該PDF附加檔案中包含QR code,掃描後,會將使用者引導至虛假的Microsoft 365登入頁面以竊取憑證。

- 網路釣魚攻擊利用與Cloudflare Pages和Workers相關的信任來建立模仿Microsoft 365登入頁面和虛假CAPTCHA驗證檢查的虛假網站,號稱是為查看或下載檔案。

- 網路釣魚攻擊使用HTML電子郵件附件,此類附件偽裝成發票或人力資源政策等合法檔案,但包含嵌入的JavaScript程式碼來執行惡意操作,如將使用者重新定向到網路釣魚網站、獲取憑證以及以及在修復錯誤的名義下誘使用戶運行任意命令(即 ClickFix)。

- 電子郵件網路釣魚攻擊,利用Docusign、Adobe InDesign和Google Accelerated Mobile Pages (AMP) 等可信任平台來誘使用戶點擊,目的在取得其憑證的惡意連結。

- 聲稱來自Okta支援團隊的網路釣魚,企圖獲取使用者憑證並破壞企業組織的系統。

- 只針對印度用戶的網路釣魚資訊,透過WhatsApp派送,並指示收件人在Android設備上安裝能夠竊取財務資訊的惡意銀行軟體或實用程式應用程式。

眾所周知,威脅行為者還會迅速利用全球事件為自己謀利,將其納入網路釣魚活動,經常利用受害者時間緊迫感和情緒反應來操縱受害者並誘使採取非預期活動。這些活動還伴隨有功能變數名稱註冊,使用與事件相關的關鍵字。

備受矚目的全球事件,包括體育錦標賽和產品發佈會,會吸引網路罪犯試圖利用公眾的興趣, Palo Alto Networks Unit 42表示,「這些罪犯註冊欺騙性功能變數名稱模仿官方網站,以出售假冒商品和提供欺詐服務」。

資安圑隊可「透過監控網域註冊、文字模式、DNS異常和變更請求趨勢等關鍵指標,可及早識別和減輕威脅」。