發現NTLMv1漏洞仍允許透過錯誤配置繞過Microsoft Active Directory 群組原則

網路安全研究人員發現,已停用 NT LAN 管理員 (NTLM) v1(1)仍允許透過錯誤配置繞過Microsoft Active Directory 群組原則。

Silverfort 研究員Dor Segal在The Hacker News上發表一份報告中:「內部應用程式中的簡單配置錯誤可以覆蓋Active Directory群組原則,從而有效地否定阻止NTLM v1身份驗證的群組原則」。NTLM現仍是Microsoft Windows環境中廣泛使用的一種機制,用於透過網路對使用者進行身份驗證。Microsoft為向後相容性所需並沒有刪除此版舊協議,已2024年中停止服務。

2024年年底,Microsoft從Windows 11- 24H2版本與Windows Server 2025開始正式移除NTLM v1。但其相關漏洞已被駭客用來竊取敏感資料。利用這些缺陷的目的是強迫受害者向任意端點進行身份驗證,或將身份驗證資訊轉發到易受攻擊的目標,證據表示受害者已被控執行惡意操作。

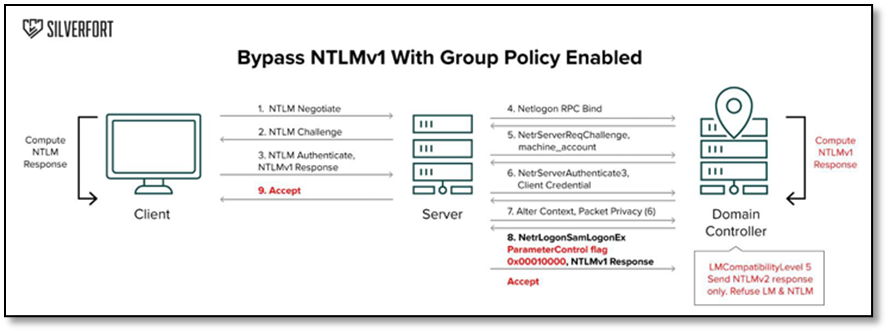

Segal解釋:「群組原則機制是Microsoft在網路上停用NTLM v1的解決方案」。「LMCompatibilityLevel 登錄機碼阻止網域控制站判斷NTLMv1資訊,並在使用NTLM v1進行驗證時傳回錯誤密碼錯誤 (0xC000006A)」。(如下圖所示)

圖: 使用NTLM v1進行驗證時傳回錯誤密碼錯誤示意圖

然而,經Silverfort調查發現,可以利用Netlogon遠端協定 (MS-NRPC)中的設定來繞過群組原則並且仍可使用NTLMv1驗證。具體來說,是利用一個名為 NETLOGON_LOGON_IDENTITY_INFO的資料結構,其中包含一個名為 ParameterControl的字段,而該字段又具有「當僅允許 NTLMv2(NTLM)時才允許NTLMv1身份驗證(MS-NLMP)」的相關配置。Segal 說:「這項研究表明,可以配置內部部署應用程式用以啟用NTLMv1,從而否定Active Directory中設定的群組原則,最高等級LAN管理器驗證。

「這意味著,機構組織認為群組原則設定是正確時,結果是它仍然可繞過配置錯誤的應用程式」。為了減緩NTLMv1所帶來的資安風險,必須為網域中的所有 NTLM驗證啟用稽核日誌,並告知並要求用戶端使用NTLMv1易受攻擊的應用程式的資訊,並建議更新系統至最新版本。

最新發現來自安全研究員Haifei Li的研究報告,並稱發現的PDF文件中存在「zero-day behavior」,在某些特定條件下使用Adobe Reader或Foxit PDF Reader開啟時,可能會洩露本地端網路NTLM 資訊。 Foxit Software已在 Windows 2024.4版本中解決相關問題。HN 安全研究員Alessandro Iandoli也詳細介紹如何繞過Windows 11(24H2 之前的版本)中的各種安全功能,以實現核心層級的任意程式碼執行。

註(1): NTLM v1:(NT LAN Manager)是一種Windows作業系統中使用的身份驗證協定,用於驗證使用者的身份以及在網路上進行安全通訊。它通常用於在區域網路環境中對使用者進行身份驗證,以便他們可以存取共用資源和其他網路服務。

本文參考自:https://thehackernews.com/2025/01/researchers-find-exploit-allowing.html