中國駭客利用SAP及SQL Server漏洞針對亞洲與巴西發動網路攻擊

2025年,SAP NetWeaver系統中一關鍵安全漏洞被與中國相關聯威脅行為者自 2023年至今,針對巴西、印度和東南亞組織發動了一系列網路攻擊。Trend Micro安全研究員Joseph C Chen在2025年6月公布的分析報告中指出:「此威脅行為者主要利用Web應用程式上所發現的SQL injection漏洞,存取目標組織的SQL伺服器。此外,該攻擊行為者還利用各種已知漏洞攻擊公眾伺服器」。該駭客組織的主要目標包括印尼、馬來西亞、菲律賓、泰國和越南等。

網路安全公司正在以Earth Lamia為代號進行追蹤,並指出該活動與Elastic Security Labs的REF0657、Sophos的STAC6451 以及Palo Alto Networks Unit 42的 CL-STA-0048等所記錄的威脅集群存在一定程度的重疊。這些攻擊均針對南亞多個組織,通常是利用暴露在網際網路上的Microsoft SQL Server進行滲透並部署Cobalt Strike與 Supershell漏洞,且使用Rakshasa、Stowaway工具建立前往受害者網路的代理通道。此外,攻擊者還使用GodPotato與JuicyPotato等提權工具;Fscan與Kscan 等網路掃描程式;以及wevtutil.exe等用於清理Windows應用程式、系統和安全性事件日誌。針對印度嘗試部署 Mimic勒索軟體二進位檔案來加密受害者檔案。

Sophos在2024年8月發布的一份分析報告中指出:「雖然在所有觀察事件中,攻擊者部署Mimic勒索軟體二進位檔案,但勒索軟體均無法成功執行,在一些情況下,攻擊者甚至試圖部署後刪除這些二進製檔案」。2025年5月初,EclecticIQ揭露CL-STA-0048是眾多利用CVE-2025-31324(SAP NetWeaver 中關鍵未經驗證的檔案上傳漏洞)來建立反向shell的中國網路間諜組織。(如下圖所示)

圖:Mimic勒索軟體二進位檔案

除CVE-2025-31324外,駭客組織還利用下列多達八個不同的漏洞來攻擊公眾伺服器:

- CVE-2017-9805:Apache Struts2遠端程式碼執行漏洞

- CVE-2021-22205:GitLab 遠端執行程式碼漏洞

- CVE-2024-9047:WordPress 檔案上傳外掛任意檔案存取漏洞

- CVE-2024-27198:JetBrains TeamCity驗證繞過漏洞

- CVE-2024-27199:JetBrains TeamCity 路徑穿過漏洞

- CVE-2024-51378:CyberPanel 遠端程式碼執行漏洞

- CVE-2024-51567:CyberPanel 遠端程式碼執行漏洞

- CVE-2024-56145:Craft CMS 遠端程式碼執行漏洞

Trend Micro將其描述為「高度活躍」,並指出威脅行為者已將重點從金融服務轉移到物流與線上零售,近日又轉移到IT公司、大學和政府組織。Trend Micro並表示:「2024年初,觀察到攻擊者的目標大多是金融行業,特別是證券和經紀行業」。「在2024年下半年,將目標轉向物流和在線零售行業。2025年,攻擊者的目標再次轉向至IT公司、大學和政府機構」。

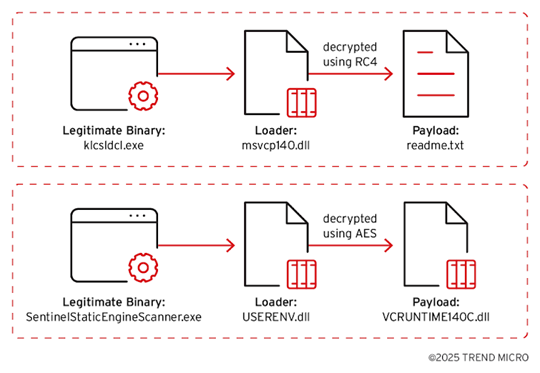

Earth Lamia採用的一項值得注意的技術是透過DLL側載來啟動其後門,例如PULSEPACK被中國駭客組織廣泛採用。 PULSEPACK是一種以.NET模組化植入程式,與遠端伺服器通訊來檢索各種插件來執行其功能。Trend Micro表示,在2025年3月觀察到該後門的更新版本,將命令和控制(C2)通訊方式從TCP更改為WebSocket,這表明該惡意軟體還在開發中。「Earth Lamia正在多個國家和行業中展開攻擊活動,並具有侵略性」。「與此同時,威脅行為者通過開發定制的駭客工具和新的後門程式不斷完善攻擊策略」。

本文參考自:https://thehackernews.com/2025/05/china-linked-hackers-exploit-sap-and.html