北韓相關供應鏈攻擊針對開發人員35個惡意NPM軟體包

網路安全研究人員發現一批來自北韓正在進行Contagious Interview (傳染性訪談亦稱做Dev#Popper)註1行動軟體包,駭客意圖透過35個惡意NPM套件,散布具備遠端存取木馬(RAT)功能的惡意程式BeaverTail,這些套件偽裝成陣列處理、事件記錄、除錯、事件處理,以及API處理的工具,意圖針對開發人員下手,竊取敏感的帳密資料及金融資產。

據Socket稱,正在進行的供應鏈攻擊涉及35個惡意軟體包,這些軟體包來自24個NPM 帳戶。這些軟體套件的總下載次數超過 4,000次。完整的JavaScript庫列表如下:

- react-plaid-sdk

- sumsub-node-websdk

- vite-plugin-next-refresh

- vite-plugin-purify

- nextjs-insight

- vite-plugin-svgn

- node-loggers

- react-logs

- reactbootstraps

- framer-motion-ext

- serverlog-dispatch

- mongo-errorlog

- next-log-patcher

- vite-plugin-tools

- pixel-percent

- test-topdev-logger-v1

- test-topdev-logger-v3

- server-log-engine

- logbin-nodejs

- vite-loader-svg

- struct-logger

- flexible-loggers

- beautiful-plugins

- chalk-config

- jsonpacks

- jsonspecific

- jsonsecs

- util-buffers

- blur-plugins

- proc-watch

- node-orm-mongoose

- prior-config

- use-videos

- lucide-node, and

- router-parse

其中,六個仍可從NPM下載:react-plaid-sdk、sumsub-node-websdk、vite-plugin-next-refresh、vite-loader-svg、node-orm-mongoose 和 router-parse。每個已識別的NPM軟體包都包含一個名為HexEval十六進位編碼載入器,該載入器旨在安裝後收集主機資訊,並選擇性地投遞後續有效載荷,該有效載荷負責投遞一個已知的JavaScript竊取程式 BeaverTail。BeaverTail則被配置為下載並執行一個名為 InvisibleFerret的Python後門,使駭客能夠收集敏感資料並對受感染主機建立遠端控制。

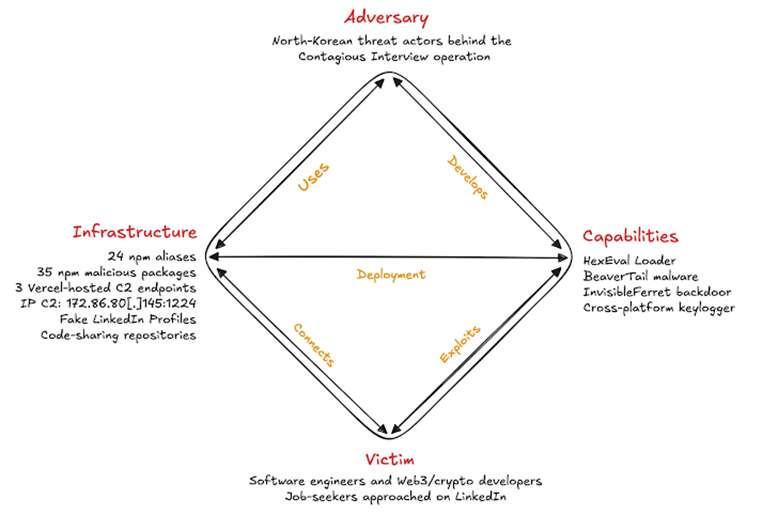

Socket研究員Kirill Boychenko表示:「這種嵌套結構有助於該活動逃避基本的靜態掃描和人工審核。其中一個NPM別名還附帶了一個跨平台鍵盤記錄器軟體包,可以捕獲每個按鍵操作,這表明威脅行為者隨時準備在目標需要時定制有效載荷以進行更深入的監視」。(如下圖)

圖: BeaverTail軟體包

「傳染性訪談」(Contagious Interview)是由Palo Alto Networks Unit 42於2023年底首次公開記錄,是由北韓政府支持的駭客發起的一項持續性攻擊活動,旨在未經授權存取開發者係統,竊取加密貨幣和資料。該攻擊群也被廣泛追踪,其綽號包括CL-STA-0240、DeceptiveDevelopment、DEV#POPPER、Famous Chollima、Gwisin Gang、Tenacious Pungsan、UNC5342 和 Void Dokkaebi。該攻擊群的近期迭代也被發現利用ClickFix社交工程策略來傳播GolangGhost和 PylangGhost等惡意軟體。此活動子集群被命名為ClickFake Interview。

Socket的最新發現表明,北韓駭客正在採取多管齊下的策略,利用各種方法誘騙潛在目標以採訪或Zoom會議為藉口安裝惡意軟體。「傳染性面試」 (Contagious Interview)的NPM分支通常涉及攻擊者冒充LinkedIn上的招募人員,透過分享託管在GitHub或Bitbucket上的惡意專案的連結(該專案嵌入NPM軟體包)來向求職者和開發者發送編碼任務。

Boychenko:「駭客瞄準正在積極求職的軟體工程師,利用求職者通常對招募人員的信任」。「虛假身份會主動聯繫招聘人員,通常會使用事先準備好的推廣資訊和令人信服的職位描述」。然後,受害者被誘導在所謂的採訪過程中備份並在容器化環境之外運行這些項目。Socket表示:「此次惡意活動凸顯北韓供應鏈攻擊中不斷演變的伎倆,它融合惡意軟體預覽、開源情報 (OSINT)驅動的攻擊目標和社交工程,旨在通過可信生態系統入侵開發者」。

「透過將HexEval等惡意軟體載入器嵌入開源軟體包並透過虛假的作業任務進行傳播,駭客得以繞過外圍防禦,並在目標開發者的系統上執行攻擊。該活動的多階段結構、極小的註冊表佔用空間以及試圖規避容器化環境,都表明一個資源充足的對手正在實時改進其入侵方法」。

註1: Contagious Interview (傳染性訪談亦稱做Dev#Popper):指出駭客利用十六進位的字串編碼混淆程式碼,讓開發人員難以察覺意圖。

本文參考自:https://thehackernews.com/2025/06/north-korea-linked-supply-chain-attack.html