NightEagle APT組織在中國關鍵技術領域橫行:零時差漏洞、交易所漏洞和客製化間諜活動

QiAnXin RedDrip團隊曝光了一個名為「NightEagle」(APT-Q-95)的神秘APT組織,該駭客組織與國家級密切合作,正在全面進行網路攻擊行動。該駭客組織憑藉快速營運基礎設施、零時差漏洞攻擊Exchange以及高度自我調適的惡意軟體庫,正在無情地瞄準中國最具戰略意義的產業。報告並指出:「從該APT組織超高速切換網路基礎設施的特徵來看,似乎擁有老鷹般的速度,並且一直在中國境內夜間活動」。因此,該組織被命名為「NightEagle」。

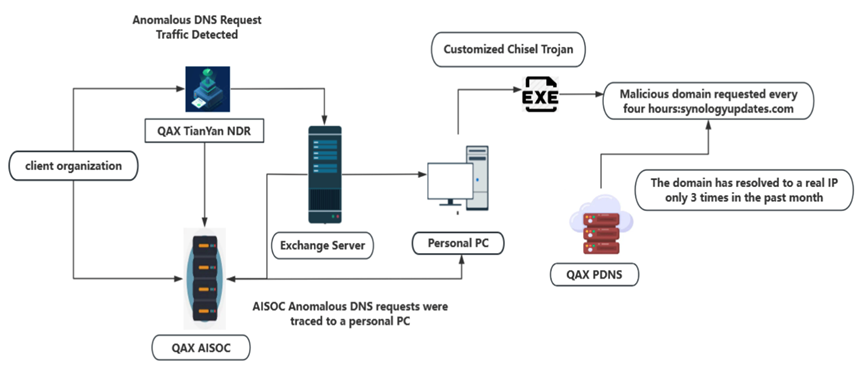

「NightEagle」的目標涵蓋具有國家戰略價值的領域:半導體、人工智慧、量子技術、軍事研究,甚至大型人工智慧應用系統模型。這類攻擊並非破門搶劫,而是精心策劃的行動,專注於間諜活動和靜默滲透。報告指出:「該駭客組織長期以來一直以頂級公司和機構為目標……其主要目的是竊取情報。竊取情報後,會迅速撤離現場並抹去痕跡」。NightEagle 的行動融合自訂惡意軟體、開源工具和無檔案持久化技術。最初的跡象之一是可疑網域名稱:synologyupdates.com。這些看似無害的NAS相關網域名稱實際導致關於Chisel匝道植入程式,該植入程式被巧妙地安排為每四小時啟動一次。(如下圖)

圖:Chisel匝道植入惡意程式

經過分析發現,該過程是使用自訂的Go語言編譯Chisel家族惡意軟體,旨在實現內部網路滲透:

攻擊者將基於.NET的ASP.NET預編譯DLL(例如App_Web_cn274.aspx.dll)修改為無檔案記憶體載入器。這些植入程式駐留在IIS服務記憶體中,僅在其對應的虛擬URL端點被命中時才會執行惡意軟體。

惡意程式不會載入磁碟中,從而避免被防毒軟體檢測到…載入程式被指定並命名為App_Web_cn*.dll:

比較令人擔憂的發現是該駭客組織使用未知的Exchange零時差漏洞利用鏈。攻擊者成功從Exchange伺服器竊取machineKey,從而能夠隨意反序列化任意物件並遠端執行惡意軟體。

透過竊取金鑰,可以在Exchange伺服器上執行反序列化操作…從而允許遠端讀取任何個人的電子郵件資料:

NightEagle不會只植入一個後門,駭客會嘗試所有已知的Exchange 版本,直到成功入侵,這使得駭客的漏洞利用鏈擁有極強的彈性和適應性。據QiAnXin稱:每個受害者都受到獨特的基礎設施追蹤,自訂網域、快速跳轉的IP位址以及基於雲端的C2伺服器(例如DigitalOcean、Akamai)。

每個網域只用於攻擊一個單位,並且每個被攻擊單位的惡意軟體並不一致:

這種程度的客製化和營運成本表明其投入巨大。使用像Tucows這樣的網域註冊商,以及使用心跳信標(Heartbeat-beaconing)註1的C2 IP(例如127.0.0.1、114.114.114.114),進一步阻礙了歸因和偵測。一個更令人好奇的細節是,所有惡意軟體活動都發生在北京時間晚上9點到早上6點之間,並且絕對不會超出這個時間段。

駭客從不加班。因此,駭客不會在下班後竊取資料」。

QiAnXin推測攻擊者位於北美時區,這與駭客的夜間活動行為完全吻合。地緣政治動機?所有跡像全指向北美地區。為了協助防御者,QiAnXin發布一款針對受感染Exchange伺服器和記憶體分析的自我檢測工具。

註1:心跳信標(Heartbeat-beaconing)是指定期傳輸訊號(或「心跳」),用於監控系統、網路或設備的狀態。這些訊號表示受監控實體運作正常且可存取。如果心跳遺失,則可能表示受監控實體故障或無法使用。