駭客透過Facebook廣告利用虛假加密貨幣交易應用程式傳播JSCEAL惡意軟體

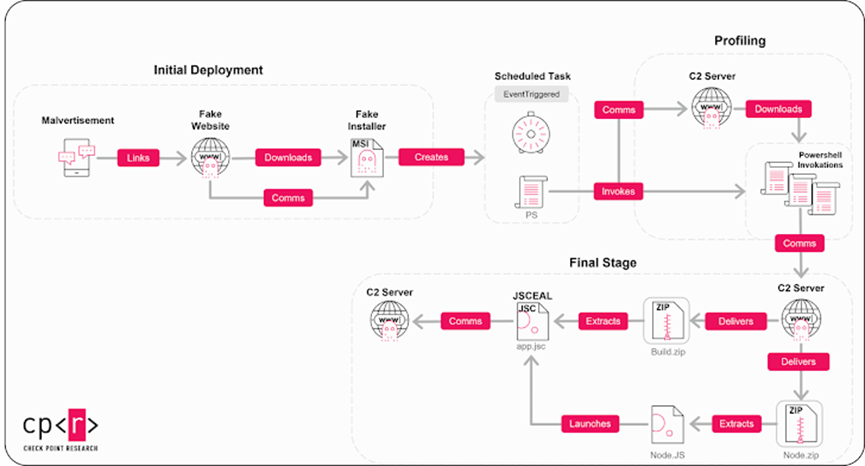

網路安全研究人員正在關注正在進行的網路攻擊活動,該活動派送虛假的加密貨幣交易應用程式,用以部署名為JSCEAL編譯型的V8 JavaScript (JSC)惡意軟體,該惡意軟體可以從憑證和錢包中竊取資料。據Check Point稱,該活動透過Facebook發布數千條惡意廣告,試圖對毫無戒心受害者重定向到虛假網站,並指導受害者安裝虛假應用程式。這些廣告是透過被盜取帳戶或新建立的帳戶來分享。Check Point在一份分析報告中指出:「駭客將安裝程式的功能拆分成不同的組件,最顯著的是將部分功能轉移到受感染網站內的JavaScript檔案中。模組化、多層的感染流程使駭客能夠在操作的每個階段調整新的策略和有效載荷」。

值得注意的是,Microsoft在2025年4月便記錄該攻擊活動,WithSecure近期也在2025年7月記錄攻擊活動,並將其標記為WEEVILPROXY。據芬蘭安全供應商稱,攻擊活動自2024年3月以來一直活躍於網路上。經發現,攻擊鏈採用依賴腳本指紋辨識的新型反分析機制,然後再傳遞最終的JSC有效載荷。以色列網路安全公司指出:「駭客實施一種獨特的機制,要求惡意網站和安裝程式並行運行才能成功執行,這極大地增加分析和檢測工作的複雜性」。

當點擊Facebook廣告中連結就會觸發重定向鏈,如果目標IP位址不在所需範圍內或引薦來源不是Facebook,最終會將受害者引導至模仿TradingView等合法服務或誘餌網站的虛假登入頁面。(如下圖)

圖1:駭客引導TradingView登入虛假頁面

虛假網站包含一個JavaScript檔案,該檔案嘗試與連接埠30303上的本機伺服器通訊,此外還託管另外兩個JavaScript腳本,用於追蹤安裝過程並發起由 MSI安裝程式中的元件處理的POST請求。從該虛假網站下載的安裝程式檔案會解壓縮多個DLL函式庫,同時在localhost:30303上啟動HTTP偵聽器,以處理來自虛假網站的傳入的POST請求。此類相互依賴關係也意味著,如果其中任何一個組件發生故障,感染鏈就無法繼續進行。

Check Point表示:「為確保受害者不會懷疑存在異常活動,安裝程式會使用 msedge_proxy.exe打開一個Web視圖,將受害者引導至該應用程式的合法網站」。這些DLL模組旨在解析來自網站的POST請求、收集系統資訊並啟動指紋識別過程,之後,捕獲的資訊會透過PowerShell後門以JSON檔案的形式洩漏給駭客。如果受害者主機被認為有價值,感染鏈就會進入最後階段,利用Node.js執行JSCEAL惡意軟體。惡意軟體除與遠端伺服器建立連接以接收進一步指令外,還會設定本地代理,以攔截受害者的網路流量,並向銀行、加密貨幣和其他敏感網站注入惡意腳本,從而即時竊取受害者的憑證。JSCEAL的其他功能包括收集系統資訊、瀏覽器Cookie、自動填充密碼、Telegram帳戶資料、螢幕截圖、鍵盤輸入,以及進行中間人 (AitM)攻擊和操縱加密貨幣錢包,還可以充當遠端存取木馬。

Check Point表示:「這款複雜的惡意軟體旨在獲得對受害者設備的絕對控制權,同時又能抵禦傳統安全工具的攻擊。它結合了編譯代碼和高度混淆,同時展現出多種功能,使得分析工作既充滿挑戰又耗時」。「使用JSC檔案可以讓駭客輕鬆有效地隱藏其程式碼,幫助其規避安全機制,並使其難以分析」。

本文參考自:https://thehackernews.com/2025/07/hackers-use-facebook-ads-to-spread.html