SocGholish惡意軟體透過廣告工具傳播並提供對LockBit、Evil Corp存取權限

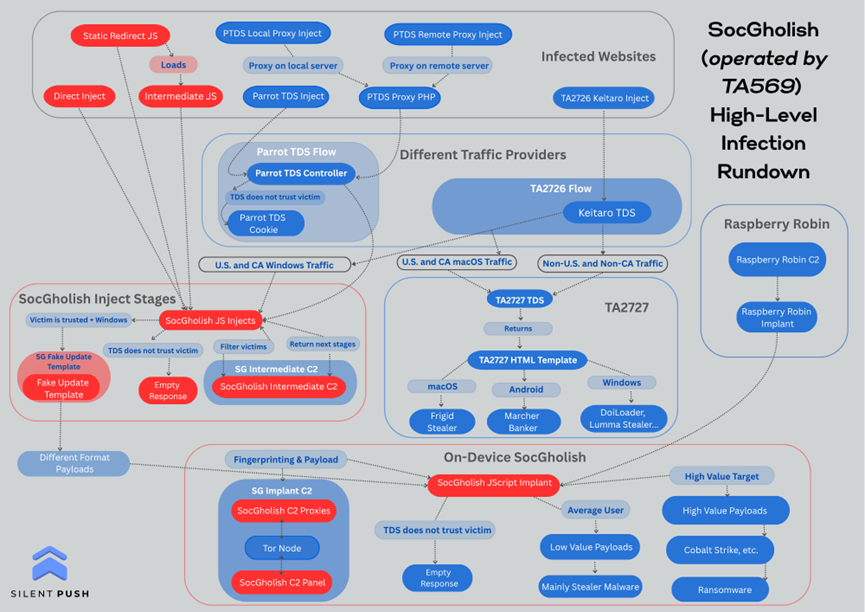

據資安專家觀察,SocGholish惡意軟體背後的駭客利用Parrot TDS和Keitaro TDS等流量分配系統(Traffic Distribution System, TDS)註1來過濾並將毫無戒心的使用者重新定向到可疑內容。Silent Push分析報告中指出:「其運營的核心是一種複雜的惡意軟體即服務」(Malware-as-a-Service, MaaS)模型,受感染的系統被出售作為其他網路犯罪組織的初始接入點」。

SocGholish亦稱為FakeUpdates,是一種JavaScript載入器惡意軟體,透過被入侵的網站進行傳播,偽裝成Google Chrome或Mozilla Firefox等網頁瀏覽器以及Adobe Flash Player或Microsoft Teams等其他軟體的欺騙性更新。該惡意軟體被歸類於一個名為TA569駭客組織,亦被追蹤為Gold Prelude、Mustard Tempest、Purple Vallhund和 UNC1543。

攻擊鏈涉及部署SocGholish來建立初始存取權限,並利用中間人攻擊來竊取不同客戶端的系統存取權限,這些客戶端包括Evil Corp(DEV-0243)、LockBit、Dridex和Raspberry Robin(Roshtyak),最近的攻擊活動也利用Raspberry Robin作為SocGholish的傳播媒介。Silent Push:「SocGholish感染通常源自受感染網站,這些網站已通過多種不同方式被感染。網站感染可能涉及直接注入,即 SocGholish有效載荷傳遞會注入從受感染網頁直接加載的JS,或通過使用中間JS檔案加載相關注入的直接注入版本」。除了透過受感染網站重定向到SocGholish網域外,另一個主要流量來源是使用第三方TDS(例如Parrot TDS和Keitaro TDS),在對網站訪客進行廣泛的指紋識別並根據某些預定義標準確定是否值得關注後,將網路流量引導至特定網站或目標網頁。

Keitaro TDS長期以來一直參與威脅活動,其範圍遠不止於惡意廣告和詐騙,還包括傳播更複雜的惡意軟體,包括漏洞利用工具包、載入器、勒索軟體和俄羅斯影響力行動

註2。2024年,Infoblox披露VexTrio的合作夥伴SocGholish如何使用Keitaro將受害者重定向到 VexTrio的TDS。(如下圖所示)

圖: SocGholish使用Keitaro將受害者重定向到 VexTrio的TDS

Keitaro TDS與TA2726存在關聯,TA2726透過入侵網站並註入 Keitaro TDS鏈接,然後將其出售給客戶,為SocGholish和TA2727 提供流量。Silent Push:「中間命令與控制(Command and Control, C2)框架會動態產生受害者在運行時下載的有效載荷)。在整個執行框架中,從最初的SocGholish注入到Windows植入程序在設備上的執行,整個過程都受到SocGholish的C2框架的持續跟踪。如果該框架在任何時候確定某個受害者「不合法」,它就會停止提供有效載荷。

鑑於觀察到的攻擊活動存在重疊性,該網路安全公司還評估稱,Dridex、Raspberry Robin和SocGholish的某些前成員可能也參與其中。Zscaler詳細介紹Raspberry Robin的更新版本,該版本改進混淆方法,改變其網路通訊流程,並嵌入指向故意破壞的TOR C2網域的程式碼,這表明該組織正在持續努力避免被發現並阻礙逆向工程。

Zscaler公司:「網路加密演算法已從AES(CTR 模式)更改為 Chacha-20」。「Raspberry Robin新增本地提權 (LPE)漏洞 (CVE-2024-38196),可用於在目標系統上提升權限」。

本次揭露也反映DarkCloud Stealer攻擊的演變,該攻擊利用釣魚郵件傳遞受ConfuserEx保護、用Visual Basic 6編寫的竊取程式有效載荷版本,該攻擊利用一種名為Process Hollowing技術啟動並執行。Unit 42:「DarkCloud Stealer是網路威脅演變的典型代表,它利用混淆技術和複雜的有效載荷結構來規避傳統的檢測機制。2025年4月觀察到的交付方式的轉變表明,規避策略正在不斷演變」。

註1:流量分配系統(Traffic Distribution Systems, TDS) :正成為網路犯罪活動的下一個新寵。用安全術語來講,TDS是一種Web應用程式,它可以接受傳入的流量並根據各種標準對其進行過濾,然後將使用者重定向到可作為漏洞攻擊工具包、技術支援詐騙或網站推送虛假更新的「登錄頁」

註2:俄羅斯影響力行動:

是指俄羅斯為了達成其國家目標,透過滲透、宣傳、干預等手法,影響他國的政治、社會和資訊環境的策略。這種行動源自蘇聯時期的傳承,但方式更加多樣化,目標是為了維護自身利益,例如在俄烏戰爭前,俄羅斯就曾透過影響力行動來合理化其行為並滲透民心。

本文參考自:https://thehackernews.com/2025/08/socgholish-malware-spread-via-ad-tools.html