人工智慧工具助長巴西網路釣魚詐騙Efimer木馬竊取5000名受害者的加密貨幣

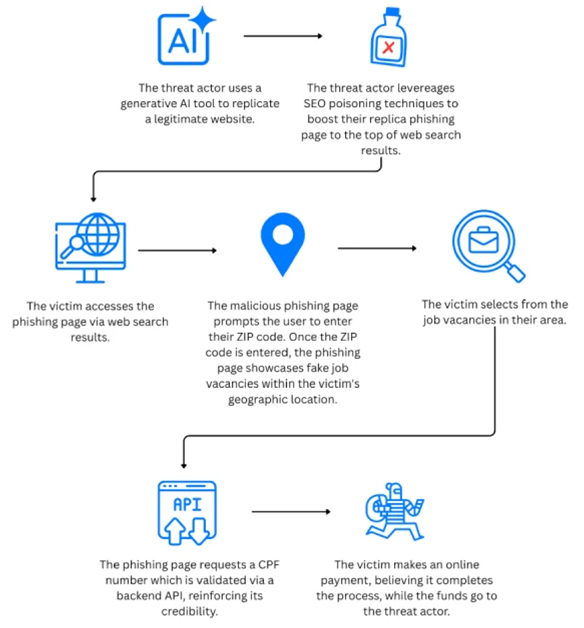

網路安全研究人員近期正在關注新的攻擊活動,該攻擊活動使用合法的生成式人工智慧 (AI) 網站建立工具(例如DeepSite AI和BlackBox AI)來建立模仿巴西政府機構的偽冒釣魚網頁,以此作為以經濟利益為目的的攻擊活動。Zscaler ThreatLabz表示,該攻擊活動涉及建立模仿巴西國家交通部和教育部的相似網站,誘騙毫無戒心的使用者透過巴西PIX支付系統進行非必要的支付。這些詐騙網站使用搜尋引擎最佳化(Search Engine Optimization, SEO)註1中毒技術進行人為提升,以提高其可見性,從而增加攻擊成功的可能性。

Zscaler研究機構Jagadeeswar Ramanukolanu、Kartik Dixit和Yesenia Barajas:「原始程式碼分析揭示生成式人工智慧工具的簽署,例如駭客使用的傳統網路工具包,引導開發人員過度解釋性註釋、通常在真實網站上可以正常工作的非功能性元素,以及像TailwindCSS這樣的網路樣式趨勢。駭客攻擊的最終目標是提供虛假表格,收集敏感個人資訊,包括國民儲蓄帳戶(Central Provident Fund, CPF)號碼、巴西納稅人識別號、住宅地址,並說服完成心理測量和體檢或獲得工作機會為幌子,通過 PIX向駭客一次性支付87.40reals(16美元)。為了進一步增強攻擊活動的合法性,釣魚頁面的設計採用分階段資料收集方式,逐步向受害者請求更多資訊,模擬真實網站行為。收集到的國民儲蓄帳戶(Central Provident Fund, CPF)號碼也會透過駭客建立在後端API進行驗證。

Zscaler表示:「分析過程中識別出的API網域是由駭客所註冊。該API會檢索與(Central Provident Fund, CPF)號碼相關的資料,並自動將與國民儲蓄帳戶 (CPF)相關的資訊填入到釣魚頁面之中」。如圖1所示

圖1:API檢索與CPF號碼相關的資料,自動將與CPF相關的資訊填入到釣魚頁面之中

儘管如此,Zscaler指出,駭客可能透過資料外洩或利用帶有身份驗證金鑰公開API獲取國民儲蓄帳戶(Central Provident Fund, CPF)號碼和用戶詳細資訊,然後利用這些資訊來提高其網路釣魚攻擊的可信度。Zscaler指出:「雖然這些網路釣魚活動目前從受害者那裡竊取的資金相對較少,但類似的攻擊可能會造成更大的損失」。

發送電子郵件活動傳播Efimer木馬惡意程式竊取加密貨幣

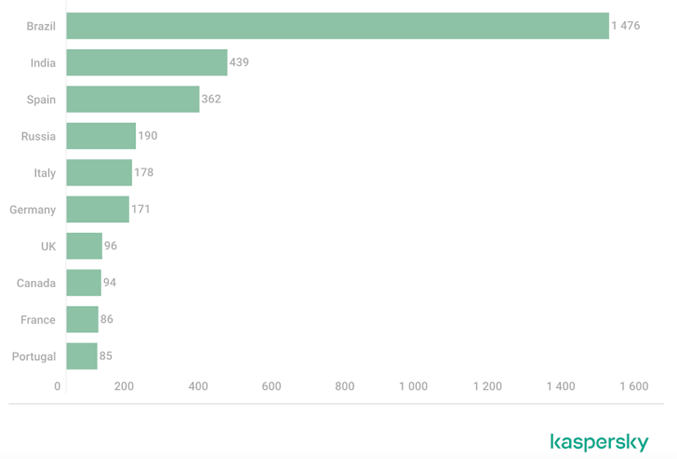

巴西已成為惡意垃圾郵件活動的中心,該活動冒充大型公司的律師,發送名為Efimer惡意腳本,竊取受害者的加密貨幣。Kaspersky表示,其在2025年6月檢測到這起群發郵件活動,該惡意軟體早期版本甚至可追溯至2024年10月,並透過受感染的WordPress網站進行傳播。研究人員Vladimir Gursky與Artem Ushkov表示:「這些電子郵件謊稱收件人網域已侵犯寄件者的權利。該腳本還包含其他功能,可以幫助攻擊者透過入侵WordPress網站並在其中託管惡意檔案等技術進一步傳播」。(如圖2所示)

圖2:各國遭Efimer 攻擊使用者數量

Efimer除透過受感染的WordPress網站和電子郵件進行傳播外,還利用惡意種子檔案作為傳播媒介,並透過TOR網路與其命令和控制伺服器 (C&C)伺服器通訊。此外,該惡意軟體還可以透過附加腳本擴展其功能,這些腳本可以暴力破解 WordPress 網站的密碼,並從指定網站收集電子郵件地址,用於未來的電子郵件攻擊活動。

Kaspersky表示:「腳本從命令和控制伺服器 (C&C)伺服器接收網域名稱,並查詢與瀏覽每個網域名稱,以查找網站頁面上的超連結和電子郵件地址」。並指出,該腳本還可以充當垃圾郵件模組,用於在目標網站上填寫聯絡表單。在Kaspersky記錄的攻擊鏈中,這些電子郵件附帶ZIP壓縮包,其中包含另一個受密碼保護的壓縮包和一個空檔案,檔案的名稱指定打開該檔案的密碼。第二個ZIP檔案中包含一個惡意Windows腳本檔案 (WSF),啟動後會感染Efimer病毒。同時,受害者會收到一條錯誤資訊,提示無法在裝置上開啟該檔案,以此分散注意力。實際上,WSF腳本會保存另外兩個檔案「controller.js」(木馬元件)和「controller.xml」,並使用從「controller.xml」中提取的設定在主機上建立排程任務。「controller.js」為 Clipper惡意軟體,其目的是將用戶複製到剪貼簿的加密貨幣錢包位址替換為攻擊者控制的錢包位址。還可以截取螢幕截圖,並透過在受感染的電腦上安裝 TOR代理客戶端,連接到TOR網路,執行從命令和控制伺服器 (C&C)伺服器接收的其他有效負載。

Kaspersky表示,還發現Efimer的第二個版本,除Clipper功能外,還集成了反虛擬機功能,會掃描Google Chrome和Brave等網路瀏覽器中是否存在與Atomic、Electrum和Exodus等相關的加密貨幣錢包擴充程序,然後將搜索結果回傳回至命令和控制伺服器 (C&C)伺服器。

根據遙測資料,駭客攻擊活動估計已影響5,015名用戶,大多數感染集中在巴西、印度、西班牙、俄羅斯、義大利、德國、英國、加拿大、法國和葡萄牙。研究人員表示:「雖然其主要目標是竊取和交換加密貨幣錢包,但它也能利用其他腳本入侵WordPress網站並傳播垃圾郵件。這使得它能夠建立完整的惡意基礎架構並傳播到新設備等的攻擊鏈」。「該木馬的另一個特徵是它試圖在個人用戶和企業環境中傳播。在第一種情況下,攻擊者使用種子檔案作為誘餌,聲稱下載熱門電影;在另一種情況下,駭客發送給受害者指控受害者未經授權使用其他公司已註冊的單字或短語等違反智慧財產權行為」。

註1:搜尋引擎最佳化 (Search Engine Optimization, SEO):

建構網站時,您可能會將使用者的需求納入考量,希望盡量讓使用者輕鬆尋找及探索內容。搜尋引擎也是這些使用者的其中一員,能幫助其他人發現您的內容。SEO 是搜尋引擎最佳化的簡稱,目的是協助搜尋引擎解讀內容、協助使用者找出網站,然後決定是否該透過搜尋引擎造訪網站。

本文參考自:https://thehackernews.com/2025/08/ai-tools-fuel-brazilian-phishing-scam.html