中國APT組織部署EggStreme無文件惡意軟體入侵菲律賓軍事系統

來自中國的進階持續性威脅(Advanced Persistent Threat,APT)組織利用一種先前未公開的無檔案(fileless)惡意軟體EggStreme攻擊菲律賓軍事公司。Bitdefender 研究員Bogdan Zavadovschi報告中指出:「這款多階段工具包透過將惡意程式碼直接注入記憶體並利用 DLL側載執行有效載荷,實現持續、低調的間諜活動」。

「其核心組件EggStremeAgent是一個功能齊全的後門,可透過注入的鍵盤側錄器進行廣泛的系統偵察、橫向移動和資料竊取」。對於受中國政府支持的駭客組織而言,尤其是對越南、菲律賓、台灣、馬來西亞和汶萊之間因南海領土與中國有爭端且加劇的地緣政治緊張局勢下,將菲律賓作為攻擊目標已成一種慣常模式。

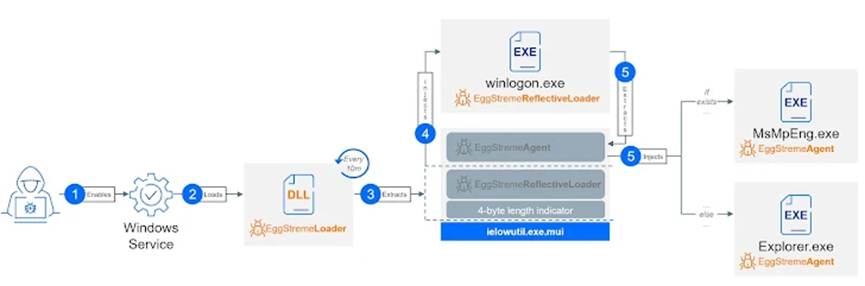

羅馬尼亞網路安全供應商於2024年初首次檢測到惡意活動的跡象,並將EggStreme描述為一組緊密整合的惡意元件,旨在在受感染的電腦上建立「彈性立足點」。這個多階段操作的起點是一個名為 EggStremeFuel(mscorsvc.dll)有效載荷,該載荷會進行系統分析並部署EggStremeLoader以建立持久性,然後執行 EggStremeReflectiveLoader,進而觸發 EggStremeAgent。(如圖1所示)

圖1:EggStremeFuel攻擊路徑

EggStremeFuel的功能是透過開啟一個具有命令與控制 (C2) 的主動通訊通道來實現的,其主要作用如下:

- 獲取驅動程式資訊

- 啟動cmd.exe並透過管道建立通訊

- 正常關閉所有連線並關機

- 從伺服器讀取檔案並將其儲存到其他儲存空間

- 確定路徑讀取本機檔案並傳輸其內容

- 透過向myexternalip[.]com/raw發出請求來傳送外部IP位址

- 將記憶體配置轉子至其他磁碟

此後門將EggStremeAgent稱為該框架的「中樞神經系統」,透過監控新使用者通訊會談來運作,並為每個會談注入名為 EggStremeKeylogger鍵盤側錄器組件,以收集擊鍵和其他敏感資料。使用Google遠端程序呼叫 (gRPC)協定與C2 伺服器通訊。(如圖2所示)

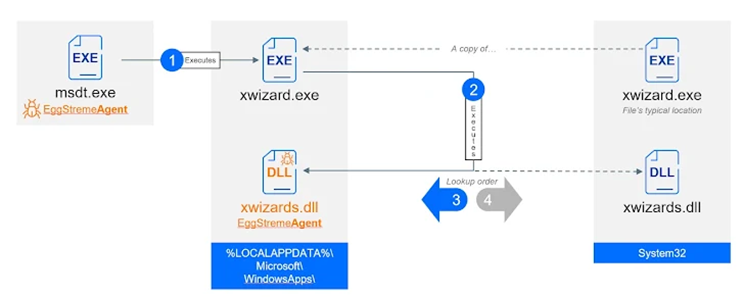

圖2:EggStremeAgent的中樞神經系統攻擊路徑

EggStremeAgent支援多達58個命令,具備多種功能,可主動偵測發現本機和網路系統、系統列舉、任意Shellcode執行、權限提升、橫向移動、資料外洩和有效載荷注入等操作,其中包括代號為 EggStremeWizard(xwizards.dll)輔助植入程式。Zavadovschi指出:「攻擊者利用該程式啟動一個合法的二進位檔案,並側載惡意DLL,這些均是駭客整個攻擊鏈中不斷使用的技巧」。「此二級後門提供反向shell存取和檔案上傳/下載功能。其設計還包含多個C2伺服器列表,增強了其韌性,並確保即使一台C2伺服器離線也能與攻擊者保持通訊」。

攻擊活動的另一個特點是使用Stowaway代理實用程式建立內部網路立足點。此框架的無檔案(fileless)特性進一步增加被偵測難度,導致惡意程式碼直接在記憶體中載入和執行,而不會在磁碟上留下任何痕跡。Bitdefender表示:再加上大量使用DLL側載和複雜的多階段執行流程,使得該框架能夠低調運行,使其成為一個重大且持續的威脅」。EggStreme惡意軟體家族是一個高度複雜的多組件威脅,旨在實現持續存取、橫向移動和資料竊取。駭客透過使用各種策略來逃避檢測,顯示已深入理解各類最新網路防禦技術。

本文參考自:https://thehackernews.com/2025/09/chinese-apt-deploys-eggstreme-fileless.html