HiddenGh0st、Winos、kkRAT利用SEO和GitHub發動中文網頁惡意攻擊

中文使用者成為搜尋引擎優化 (Search Engine Optimization, SEO) 攻擊活動的目標,該攻擊活動利用虛假軟體網站傳播惡意軟體。Fortinet FortiGuard實驗室研究員廖佩涵表示:「攻擊者利用SEO擴充元件操縱搜尋排名,並註冊與合法軟體網站高度相似的網域名稱,並使用令人容易相信的社交工程的語言和字串替換,誘騙受害者存取欺騙網頁並下載惡意軟體」。

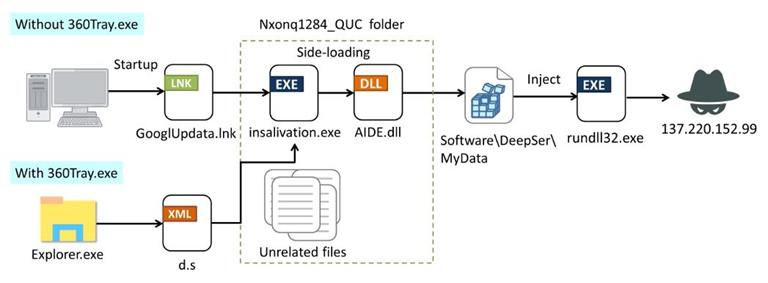

該攻擊活動於2025年8月被網路安全公司發現駭客部署HiddenGh0st和Winos(ValleyRAT)等惡意軟體,這兩個惡意軟體均以名為Gh0st RAT的變種遠端存取木馬。值得注意的是,使用Winos惡意軟體已被歸咎為Silver Fox網路犯罪組織,該組織也被追蹤為 SwimSnake、The Great Thief of Valley(Valley Thief)、UTG-Q-1000 和 Void Arachne。該惡意軟體自2022年以來便一直活躍於網路上。在Fortinet所記錄的最新攻擊鏈中,在Google搜尋DeepL Translate、Google Chrome、Signal、Telegram、WhatsApp和WPS Office等工具的使用者會被重新導向到虛假網站,從而觸發使用、安裝及傳播木馬惡意軟體。「名為nice.js腳本控制著這些虛假網站上的惡意軟體傳播過程」,「該腳本遵循一種多步驟的攻擊鏈:首先調用一個下載鏈接,該鏈接返回JSON 資料,其中包含一個輔助鏈接。然後,該輔助鏈接指向另一個JSON回應,包含一個重新導向到惡意安裝程式最終URL 的鏈接」。安裝程式中存在惡意DLL(EnumW.dll),會執行多項反分析檢查以規避檢測,包括提取另一個DLL(vstdlib.dll),透過增加記憶體使用量並降低其效能來壓垮分析工具。第二個DLL也經過精心設計,可以解壓縮並啟動主要負載,但在此之前,會先確定受感染主機上是否存在360 Total Security防毒軟體。如果存在,該惡意軟體會使用一種名為TypeLib COM劫持技術來建立持久性,並最終啟動一個Windows執行檔(insalivation.exe)。(如圖1所示)

圖1:Gh0st RAT註2攻擊路徑

如果主機上未安裝防毒軟體,則可以透過建立指向相同執行檔的 Windows捷徑來實現持久化。感染的最終目標是側載一個DLL(AIDE.dll),該DLL會啟動以下三個核心功能:

- 命令與控制 (Command-and-Control , C2):用於與遠端伺服器建立通訊並以加密格式交換資料。

- 心跳機制(Heartbeat)註1:用於收集系統和受害者資料,並根據硬體編碼安全產品清單列舉正在運行的行程。

- 監控(Monitor):用於評估受害者環境以確認持久性,追蹤使用者活動並向C2伺服器發送信標。

C2 模組還支援下載其他擴充元件、記錄鍵盤輸入和剪貼簿資料,甚至劫持與以太坊和Tether相關的加密貨幣錢包的相關指令。一些已識別的擴充元件能夠監視受害者的螢幕,均為已被識別Winos框架的一部分。「安裝程式同時包含合法應用程式和惡意負載,這使得使用者難以察覺已被感染」,「即使是排名靠前的搜尋結果也會以此種方式被武器化,這凸顯在下載軟體之前應詳細檢查網域名稱的重要性」。

惡意軟體三重攻擊中文使用者,包括新型kkRAT

同時,Zscaler ThreatLabz發現另一起針對中文使用者的攻擊活動,活動自2025年5月初使用名為kkRAT惡意軟體進行攻擊,在此前該惡意軟體從未被記錄,此外還有Winos和FatalRAT。Zscaler研究員 Muhammed Irfan V A表示,kkRAT與Gh0st RAT及Big Bad Wolf的程式碼相似,後者為中國網路犯罪分子常用的RAT。

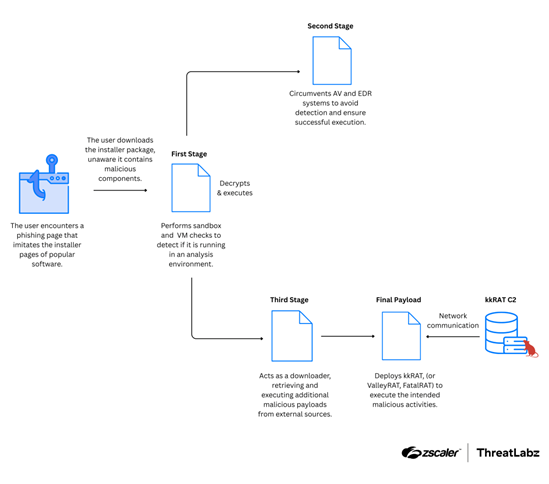

「kkRAT採用類似於Ghost RAT網路通訊協定,並在資料壓縮後添加加密層。此RAT的功能包括操縱剪貼簿以替換加密貨幣位址,以及部署遠端監控工具(Sunlogin、GotoHTTP)」。與上述活動一樣,這次攻擊活動使用模仿中國大陸釘釘等熱門社群軟體的虛假安裝程式頁面來傳播這3種木馬病毒。釣魚網站託管在GitHub頁面上,這使得駭客能夠濫用合法平台相關的信任來派送惡意軟體。一旦受害者啟動該程式,託管在網站上的安裝程式就會執行一系列檢查,以識別沙箱環境和虛擬機器 (VM),並繞過安全軟體。請求管理員權限,如果獲得權限,它將能夠列舉並暫時禁用所有活動的網路適配器,從而有效地干擾防毒程式的正常運作。

該惡意軟體的另一個顯著特點是使用自帶漏洞驅動程式 (BYOVD) 技術,透過重複使用RealBlindingEDR開源專案的程式碼來解除主機上安裝的防毒軟體的攻擊。該惡意軟體專門搜尋以下五個程式:

- 360 Internet Security suite

- 360 Total Security

- HeroBravo System Diagnostics suite

- Kingsoft Internet Security

- QQ電腦管家

一旦相關的防毒軟體相關行程被終止,該惡意軟體就會採取措施建立一個 SYSTEM權限執行的排程任務,執行批次腳本,以確保每次使用者登入電腦後自動終止這些行程。此外,還修改360 Total Security的Windows登錄項,其目的是停用網路檢查。完成所有操作後,該惡意軟體會重新啟用網路適配器,以恢復系統的網路連線。安裝程式的主要職責是啟動Shellcode,而Shellcode又會從編碼的URL 啟動另一個名為「2025.bin」的混淆Shellcode檔案。這段新取得的 Shellcode會充當一個檔案(output.log)的下載器,隨後會存取兩個不同的URL來取得兩個ZIP壓縮套件:

- trx38.zip:包含一個合法可執行檔和一個透過DLL側載啟動的惡意 DLL。

- p.zip:包含一個名為longlq.cl的檔案,該檔案包含加密的最終有效載荷。

惡意軟體隨後會為從trx38.zip中提取的合法可執行檔創建一個快捷方式,將此快捷方式添加到啟動資料夾以保持持久性,並執行合法可執行檔以側載惡意DLL,惡意DLL會解密並執行longlq.cl檔案中的最終有效載荷。該攻擊活動的最終有效載荷會根據下載的第二個 ZIP 壓縮套件而有所不同。

圖2:惡意軟體活動的攻擊鏈傳播多個RAT

三個有效載荷之一是kkRAT。在與C2伺服器建立套接字串連線後,該惡意軟體會分析受害裝置並取得各種外掛程式來執行各種資料收集任務:

- 截圖並模擬使用者輸入,例如鍵盤和滑鼠操作。

- 檢索和修改剪貼簿資料。

- 啟用遠端桌面功能,例如啟動Web瀏覽器和終止活動行程。

- 透過Shell介面執行遠端命令。

- 在螢幕上啟用Windows管理。

- 提供行程管理功能,例如列出活動行程並在需要時終止。

- 產生活動網路連線列表。

- 提供應用程式管理功能,例如列出已安裝的軟體並卸載特定軟體。

- 列舉和檢索儲存在自動執行登錄項目中的值列表。

- 充當使用SOCKS5協定在客戶端和伺服器之間路由資料的代理。

除了以上外掛程式外,kkRAT還支援一系列命令,1.用於呼叫外掛程式;2.充當剪貼簿工具,取代複製到剪貼簿的加密貨幣錢包位址;3.設定持久性;4.部署GotoHTTP和 Sunlogin;5.清除與360極速瀏覽器、Google Chrome、Internet Explorer、Mozilla Firefox、QQ瀏覽器、搜試瀏覽器、Google Chrome、Internet Explorer、Mozilla Firefox、QQ瀏覽器等、搜尋和瀏覽器相關的資料。kkRAT的命令和擴充元件支援剪貼簿劫持等功能,例如替換加密貨幣錢包位址、安裝Sunlogin和 GotoHTTP等 RMM工具,以及中繼可用於繞過防火牆和VPN的網路流量。

註1:心跳機制( Heartbeat): 在電腦科學中指一種周期性的信號,通過硬體或軟體的形式來檢測行為的正常與否,或者與電腦科學是否一致。通常,機器間會每隔幾秒鐘發送一次心跳包。如果接收終端沒有在指定時間內(通常是幾個心跳包發送的時間間隔內)接收到心跳包,發送終端將會被判定發送失敗。

註2:遠端存取木馬(Remote Access Trojan , RATs):

是一種惡意軟體,讓攻擊者能夠未經授權,遠端控制目標電腦。一旦 RATs 感染系統,它會在電腦中建立後門,允許攻擊者透過後門執行各種惡意活動,例如:1.鍵盤紀錄:捕捉和記錄使用者的電腦按鍵操作,竊取帳戶密碼和信用卡資訊等敏感資訊;2.螢幕截圖:截取使用者的螢幕截圖或進行實時錄影;3.檔案存取:上傳、下載或刪除受感染系統上的機密文件;4.遠端控制:在受害者的電腦上,遠端執行指令並運作惡意程式;5.非法監控:使用受感染設備的麥克風或網路攝影機,監視受害者。

本文參考自:https://thehackernews.com/2025/09/hiddengh0st-winos-and-kkrat-exploit-seo.html