中國駭客組織RedNovember利用Pantegana、Cobalt Strike攻擊台灣及全球政府機關

日前,發現一個針對疑似網路間諜活動組織攻擊全球政府組織和民營機構,其攻擊目標涵蓋非洲、亞洲、北美洲、南美洲和大洋洲,現已被判定為中國政府所支持的網路駭客組織。Recorded Future曾以 TAG-100為代號追蹤該攻擊活動,現已將其升級為RedNovember的駭客組織。Microsoft追蹤為 Storm-2077。

Mastercard旗下的公司的一份報告中表示:「2024年6月至2025 年7月期間,RedNovember(Storm-2077)針對全球知名組織的外圍設備發動攻擊,並針對使用Go後門Pantegana和Cobalt Strike」。攻擊範圍擴大到政府與民營機構,包括國防和航空航天機構、太空組織和律師事務所等。駭客近期攻擊對象包括中亞的外交部、非洲的國家安全組織、歐洲政府部門和東南亞的政府。據信,該駭客組織還入侵至少兩家美國國防承包商、一家歐洲發動機製造商以及東南亞一個以貿易為重點的政府合作機構。

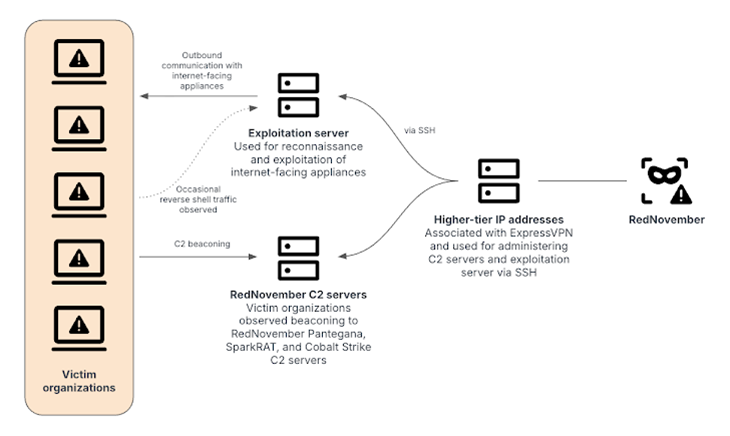

RedNovember於2024年首次被Recorded Futureh所記錄,詳細描述該駭客組織利用Pantegana後利用其框架和Spark RAT進行初始存取,此前利用Check Point (CVE-2024-24919)、Cisco、Citrix、F5、Fortinet、IvantiPalo Alto Networks 、CVEalo等多家以網際網路邊界設備中的已知安全漏洞進行攻擊武器化。重點在於VPN、防火牆、負載平衡器、虛擬化基礎設施和電子郵件伺服器等安全解決方案,反映其他中國政府支持的駭客組織越來越多採用這種方法的趨勢,並保持入侵長時間的持久性。(如下圖所示)

圖:RedNovember攻擊路徑

該駭客使用Pantegana和Spark RAT等兩個open-source tools,採用這兩種工具極可能是為了將現有程式重新利用,使其更具優勢,並混淆溯源工作,而這正是間諜攻擊者的慣用伎倆。這些攻擊還涉及使用公開可用的Go的載入程式LESLIELOADER的變種,在受感染的裝置上啟動Spark RAT或Cobalt Strike Beacons。據稱,RedNovember 利用ExpressVPN和Warp VPN等VPN服務來管理和連接兩組伺服器,這些伺服器用於攻擊連網設備,並與Pantegana、Spark RAT和 Cobalt Strike(另一個被惡意行為者廣泛濫用的合法程式)進行通訊。

2024年6月至2025年5月期間,該駭客組織主要攻擊目標集中在台灣、美國、巴拿馬和韓國。就在2025年4月,該組織被發現攻擊位於美國一家報社以及一家工程和軍事承包商Ivanti Connect。Recorded Future還發現在南美洲某個國家對中國進行國事訪問之前,該駭客便攻擊入侵該國的Microsoft Outlook Web Access (OWA)入口網站。RedNovember一直以來都針對各國家及各行業。迄今為止,RedNovember的活動主要集中在幾個關鍵地區,包括美國、東南亞、太平洋地區和南美洲等。

本文參考自:https://thehackernews.com/2025/09/chinese-hackers-rednovember-target.html