中國相關PlugX與Bookworm惡意軟體攻擊亞洲電信和東協網路

中亞和南亞國家的電信和製造業已成為一項持續攻擊活動的目標,該活動正在傳播一種名為PlugX(Korplug或SOGU)的已知惡意軟體的新變種。Cisco Talos研究人員Joey Chen及Takahiro Takeda 在2025年9月底分析報告中指出:「新變種的功能與RainyDay和 Turian後門重疊,包括濫用合法相同的應用程式進行DLL側載、使用XOR-RC4-RtlDecompressBuffer加密/解密有效載荷以及使用RC4 密鑰」。PlugX變種的相關配置與一般PlugX配置格式有顯著差異,而是採用RainyDay中使用的相同結構。RainyDay是與中國相駭客Lotus Panda(Naikon APT)相關的後門。Kaspersky將其追蹤為 FoundCore,並歸因於一個名為Cycldek的中文駭客組織。

PlugX是一種模組化遠端存取木馬 (Remote Access Trojans, RAT),被許多與中國結盟駭客組織廣泛使用,但最突出的是Mustang Panda(BASIN、Bronze President、Camaro Dragon、Earth Preta、HoneyMyte、RedDelta、Red Lich、Stately Taurus、TEMP.Hex和TwillP.Hex和 TwillP.Hex和TwillP.Hex)。另一方面,Turian(Quarian或Whitebird)被評估為一個後門,用於針對中東的網路攻擊,該駭客組織與中國相關聯,被稱為BackdoorDiplomacy(CloudComputating或Faking Dragon)。

受害者特徵(尤其是對電信公司)以及惡意軟體的技術實現已提供證據表明Lotus Panda和BackdoorDiplomacy之間可能存在聯繫,這增加這兩個攻擊群可能是同一個,或者它們的工具來自同一供應商的可能性。據稱,發現的事件中,Naikon攻擊哈薩克的一家電信公司。哈薩克與烏茲別克接壤,而烏茲別克斯坦先前也曾被 BackdoorDiplomacy單獨列為攻擊目標。

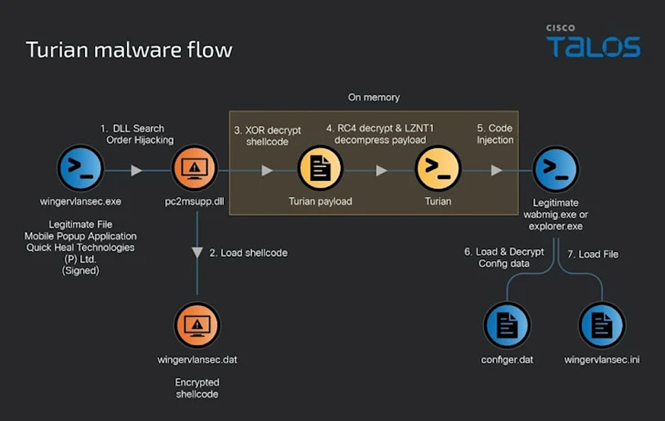

攻擊鏈本質上是濫用與行動彈出應用程式關聯的合法可執行檔來側載惡意DLL,然後該DLL用於解密並在記憶體中啟動PlugX、RainyDay和Turian有效載荷。此駭客近期策劃的攻擊主要依賴PlugX,它使用與RainyDay相同的配置結構,並包含一個嵌入式鍵盤記錄器套件。(如下圖所示)

圖:BackdoorDiplomacy攻擊鏈

雖然無法斷定Naikon和BackdoorDiplomacy之間存在明顯關聯,但之間存在顯著的重疊之處,例如攻擊目標的選擇、加密/解密有效載荷的方法、加密金鑰的重用以及使用同一供應商支援的工具。這些相似之處,此次攻擊活動與一名使用中文的駭客存在中等可信度的關聯。

Mustang Panda 的 Bookworm 惡意軟體詳情

此次披露正值Palo Alto Networks Unit 42揭示Mustang Panda攻駭客自2015年以來使用Bookworm惡意軟體的內部工作原理之際,該惡意軟體旨在廣泛控制受感染系統。這款先進的RAT具備執行任意指令、上傳/下載檔案、竊取資料以及建立持久存取的功能。2025年 3月初,網路安全供應商表示,發現了針對東南亞國家聯盟 (ASEAN) 成員國的攻擊活動,旨在傳播該惡意軟體。Bookworm利用看似合法的網域名稱或受感染的基礎架構進行C2攻擊,從而混入正常的網路流量。部分惡意軟體變種被發現與TONESHELL重疊,後者是自2022 年底以來與Mustang Pana已知後門。

與 PlugX和TONESHEL相同,傳播Bookworm的攻擊鏈也依賴 DLL側載來執行有效負載,儘管較新的變種採用另一種技術,將 Shellcode打包為通用唯一辨識碼(Universally Unique Identifier, UUID) 字串,然後對其進行解碼和執行。「Bookworm以其獨特的模組化架構而聞名,允許透過直接從其命令與控制 (C2) 伺服器載入其他模組來擴展其核心功能」。這種模組化結構使靜態分析更具挑戰性,因為 Leader模組依賴其他DLL來提供特定功能。

本文參考自:https://thehackernews.com/2025/09/china-linked-plugx-and-bookworm-malware.html?m=1