Google發現三個由COLDRIVER駭客俄羅斯惡意軟體家族

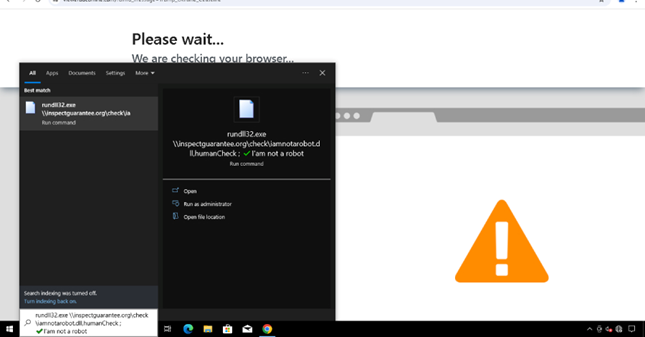

自2025年5月以來,一款與俄羅斯關聯的駭客組織COLDRIVER新型惡意軟體已經歷多次開發迭代。Google威脅情報小組(Google Threat Intelligence Group, GTIG)調查結果顯示,在LOSTKEYS惡意軟體發布後僅五天時間,這個受國家支持的駭客團隊就迅速改進並重組了其惡意軟體庫。(如圖1所示)

圖1:COLDRIVER新型惡意軟體

GTIG研究員Wesley Shields在2025年10月20日分析報告,這款代號為NOROBOT、YESROBOT和MAYBEROBOT的新型惡意軟體是「透過交付鏈連接起來的相關惡意軟體家族的集合」。最新的攻擊浪潮與COLDRIVER典型犯罪手法有所不同,COLDRIVER是針對非政府組織的知名人士、政策顧問和異見人士進行憑證竊取。新的攻擊活動主要利用類似ClickFix誘餌,誘騙使用者透過Windows的「Run」執行惡意PowerShell,作為偽造CAPTCHA驗證的一部分。

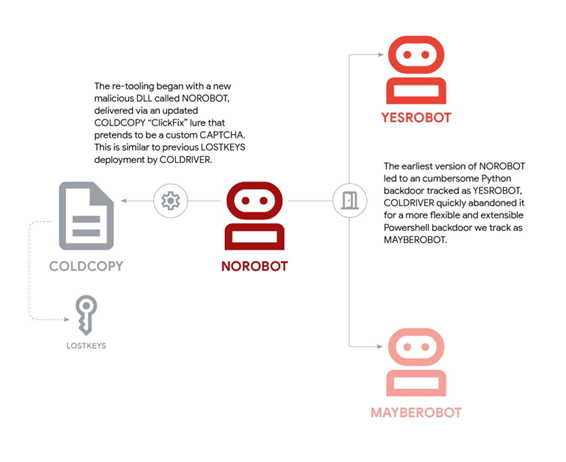

雖然2025年1月、3月和4月發現的攻擊導致LOSTKEYS的資訊竊取惡意軟體的部署,但後續的入侵為「ROBOT」惡意軟體。Zscaler ThreatLabz分別以BAITSWITCH和SIMPLEFIX的名稱追蹤惡意軟體家族 NOROBOT和MAYBEROBOT。新的感染鏈始於COLDCOPY 的HTML ClickFix誘餌,旨在植入NOROBOT的DLL,然後透過 rundll32.exe執行該DLL,植入下一階段的惡意軟體。據稱,該攻擊的初始版本派發YESROBOT的Python後門,之後駭客轉而使用MAYBEROBOT的Powershell植入程式。

YESROBOT使用HTTPS從硬編碼的命令與控制 (C2)伺服器檢索命令。作為一款極簡後門,支援下載和執行檔案,以及檢索目標檔案。迄今為止, YESROBOT只部署兩次實例,具體發生在2025年 5月在LOSTKEYS 細節公開後。(如圖2所示)

圖2:YESROBOT攻擊鏈

MAYBEROBOT顯示其更加靈活且可延伸,具備從指定URL下載並運行有效載荷、使用cmd.exe運行命令以及運行PowerShell程式碼等功能。COLDRIVER駭客部署YESROBOT作為權宜之計,可能是出於對公開披露的回應,之後放棄YESROBOT轉而使用 MAYBEROBOT,因為NOROBOT早期版本還包含一個步驟,即在受感染主機上下載完整的Python 3.8安裝程序。

Google指出,NOROBOT和MAYBEROBOT很可能用於重要目標,這些目標可能已經透過網路釣魚攻擊方式收集更多情報。「NOROBOT及其先前的感染鏈一直在不斷變種,最初是為了增加成功部署的幾率而簡化,後來又透過分割加密金鑰重新引入複雜性」。這種持續的發展變種凸顯該駭客組織為逃避檢測系統,以便繼續收集針對高價值目標的情報。荷蘭公共檢察機關(Openbaar Ministerie , OM)稱三名17歲男子涉嫌為外國政府提供服務,其中一人涉嫌與俄羅斯政府下屬的駭客組織有聯繫。OM表示:這名嫌疑人還指示另外兩人在海牙多次繪製Wi-Fi網路地圖。收集到的資訊已由前嫌疑人付費分享給客戶,並可用於數位間諜活動和網路攻擊。其中兩名嫌疑人於2025年9月22日被捕,而第三名嫌疑人亦遭當局的傳訊。

本文參考自:https://thehackernews.com/2025/10/google-identifies-three-new-russian.html