ChatGPT Atlas瀏覽器漏洞可讓駭客植入持久隱藏命令

網路安全研究人員在OpenAI ChatGPT Atlas網路瀏覽器中發現新漏洞,該漏洞可能允許駭客將惡意指令注入人工智慧 (AI) 助理記憶體並運行任意程式碼。LayerX Security聯合創始人兼首席執行官 Or Eshed在The Hacker News報告:「此漏洞允許駭客使用惡意程式碼感染系統、授予自身存取權限或部署惡意軟體」。

此次攻擊的核心是利用跨網站偽造要求攻擊 (Cross-site request forgery, CSRF)漏洞,該漏洞可被利用將惡意指令注入ChatGPT持久記憶體。損壞的記憶體隨後會跨裝置和會談持續存在,從而允許攻駭客在登入使用者嘗試將ChatGPT用於合法目的時執行各種操作,包括奪取使用者帳戶、瀏覽器或連接系統的控制權。OpenAI於2024年 2月首次推出Memory功能,旨在讓AI聊天機器人記住聊天間的有用資訊,使其相關回復更加個性化。這可以是任何內容,從用戶的姓名和喜歡的顏色到興趣和飲食偏好等。

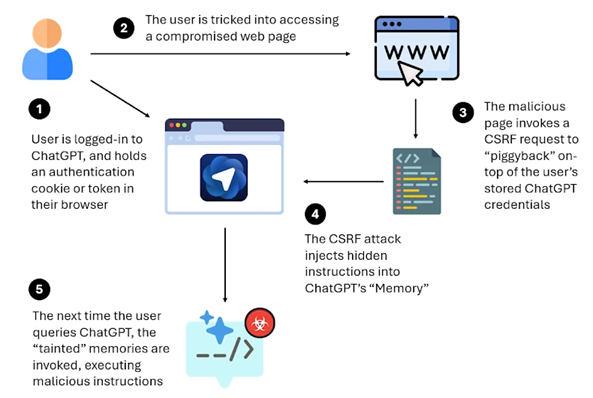

這次攻擊構成重大的安全風險,因為透過污染記憶體,允許惡意指令持續存在,除非用戶明確引導到設定並刪除。這將有用的功能轉變成一個強大的入侵武器,可用來運行駭客提供的程式碼。漏洞之所以特別危險,是因為其目標是人工智慧的持久記憶體,而不僅僅是瀏覽器會談,透過將標準跨網站偽造要求攻擊 (Cross-site request forgery, CSRF)與記憶體寫入操作關聯起來,駭客可以隱形地植入指令,這些指令可以在不同裝置、會談甚至不同瀏覽器之間存活,一旦ChatGPT 的記憶體被污染,後續的正常提示可能會觸發程式碼提取、權限提升或資料外洩,而不會觸發有效的安全措施。(如圖所示)

圖:ChatGPT Atlas瀏覽器漏洞攻擊鏈

ChatGPT Atlas瀏覽器攻擊過程如下:

- 用戶登入ChatGPT

- 用戶被社交工程誘騙打開惡意鏈接

- 惡意網頁觸發CSRF請求,利用使用者已通過身份驗證,在使用者不知情的情況下向ChatGPT記憶體中注入隱藏指令

- 當使用者出於合法目的查詢ChatGPT時,受污染的記憶體被調用,導致程式碼執行

LayerX表示:ChatGPT Atlas缺乏強大的反釣魚控制功能,與 Google Chrome或Microsoft Edge等傳統瀏覽器相比,將使用戶暴露高達90%的風險。在針對100多個網路漏洞和釣魚攻擊的測試中,Edge成功阻止53%攻擊, Google Chrome(47%)和Dia(46%)。相較之下,Perplexit的Comet和ChatGPT Atlas 僅封鎖7%和5.8% 的惡意網頁。這為攻擊場景打開大門,包括開發人員請求ChatGPT編寫程式碼,可能導致AI 助理在vibe編碼工作中插入隱藏指令。攻擊透過將惡意提示偽裝成看似無害URL 進行存取,從而破解ChatGPT Atlas多功能框。人工智慧助理已成為最常見的資料外洩媒介。

本文參考自:https://thehackernews.com/2025/10/new-chatgpt-atlas-browser-exploit-lets.html