中國駭客利用Windows快捷鍵漏洞攻擊歐洲外交官員

中國關聯駭客組織UNC6384被指控利用未修補Windows捷徑漏洞進行網路攻擊,攻擊目標是歐洲的外交和政府機構,攻擊時間為2025年9月至10月期間。Arctic Wolf網路安全公司於2025年10月30日發布的技術報告指出,攻擊的目標包括匈牙利、比利時、義大利和荷蘭的外交機構,以及塞爾維亞的政府機構等。「攻擊鏈始於包含嵌入式URL魚叉式網路釣魚郵件,這是後續多個初歩階段攻擊,最終擴散歐盟委員會會議、北約相關研討會和多邊外交協調活動相關惡意 LNK 檔」。這些檔案在利用ZDI-CAN-25373漏洞觸發多階段攻擊鏈,最終透過DLL側載部署PlugX惡意軟體。PlugX是一種遠端存取木馬,也被稱為Destroy RAT、Kaba、Korplug、SOGU和TIGERPLUG。

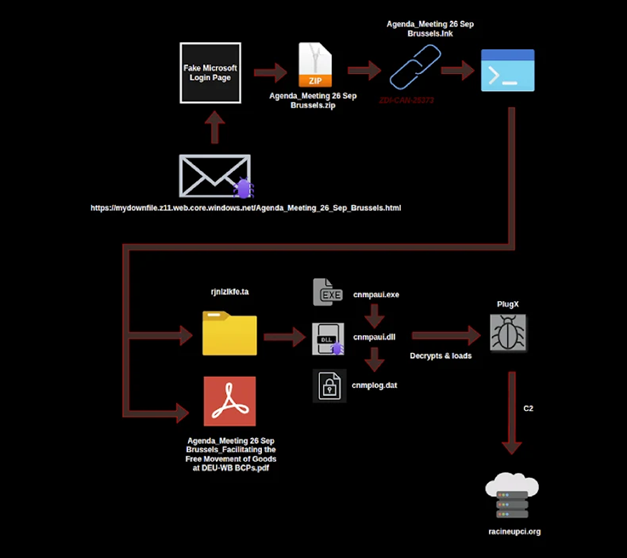

Google威脅情報小組 (Google Threat Intelligence Group, GTIG) 近期對 UNC6384進行分析,指出與名為Mustang Panda駭客組織在攻擊與使用工具上疑似相同。據觀察,該駭客正在傳播一種名為SOGU.SEC的記憶體駐留型 PlugX變種程式。最新一波攻擊利用帶有外交誘餌網路釣魚郵件,引誘收件者開啟偽造附件。此附件利用ZDI-CAN-25373漏洞。早在2017年,多名駭客就曾利用該漏洞在受害者電腦上執行隱藏的惡意命令。此漏洞的官方編號為 CVE-2025-9491(CVSS 評分:7.0)。(如下圖所示)

圖:SOGU.SEC的記憶體駐留型 PlugX變種程式攻擊鏈

此漏洞早在2025年3月由安全研究人員Peter Girnus和Aliakbar Zahravi所發現。隨後HarfangLab報告,名為XDSpy的網路駭客間諜組織也利用該漏洞,於2025年3月對東歐政府機構發動攻擊,並散播以Go語言所撰寫XDigo的惡意軟體。Microsoft Defender已部署偵測機制來偵測和阻止此類攻擊活動,而智慧型應用程式控制功能透過阻斷方式,阻斷來自網路的惡意檔案所提供額外的保護層。

具體來說,該LNK檔案在啟動一個PowerShell命令,以解碼和提取TAR壓縮檔內容,並同時向使用者顯示PDF誘餌檔案。該壓縮檔含三個檔案:一個合法Canon印表機助理實用程式、一個名為 CanonStager的惡意DLL(透過該二進位檔案側載),以及一個由該 DLL啟動加密PlugX有效載荷(cnmplog.dat)。「該惡意軟體提供全面的遠端存取功能,包括命令執行、鍵盤側錄、檔案上傳和下載操作、持久化建立以及廣泛的系統偵察功能」。「其模組化架構允許營運商透過針對特定操作需求量身定制的擴充元件模組來擴充功能。PlugX還使用多種反分析技術和反調試檢查,以對抗對其內部結構的分析並保持隱藏。透過修改Windows註冊表來實現持久化。在2025 年9月初和10 月初發現CanonStager惡意軟體檔案大小已從約700 KB大幅下降至4 KB,這表明該惡意軟體正在積極變種並演變為一種能夠攻擊目標且不留下太多鑑識痕跡的極簡工具。此外,在惡意軟體改進傳播機制中,發現UNC6384在2025 年9月初利用一個HTML 應用程式 (HTA) 檔案載入一個外部JavaScript,該JavaScript 進而從 cloudfront[.]net子網域檢索惡意有效載荷。

本文參考自:https://thehackernews.com/2025/10/china-linked-hackers-exploit-windows.html