WrtHug利用華碩WRT六個漏洞劫持全球數萬台已停產的路由器

2025年發現新網路攻擊行為,已入侵全球數萬台過時或已停產華碩路由器,其主要受攻擊地區集中在台灣、美國和俄羅斯,並將連接到一個龐大的網路系統。SecurityScorecard STRIKE資安團隊將此次路由器劫持活動命名為「WrtHug 行動」。東南亞和歐洲國家也是這次攻擊的受害者。在過去2025年5月份以來六個月中,全球已識別出超過5萬個與這些受感染設備相關的獨立IP位址。

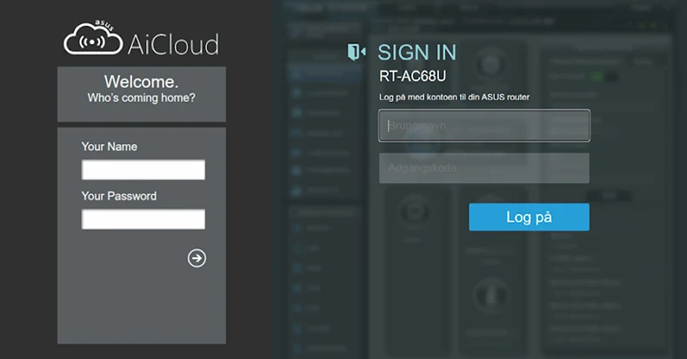

這些攻擊很可能利用已停產的華碩WRT路由器中已知的六個安全漏洞來控制易受攻擊的裝置。所有受感染的路由器都被發現共享一個唯一的簽名TLS證書,該證書的有效期設定為從2022年4月起100年。SecurityScorecard表示,99%提供此憑證的服務是華碩AiCloud,這是一項專有服務,旨在允許用戶透過網路存取本地儲存。(如下圖)

圖:華碩AiCloud示意圖

The Hacker News報告中表示:該攻擊利用華碩專有AiCloud服務中的n天漏洞,以獲取已停產的華碩WRT路由器的高級權限。雖此次攻擊活動並非嚴格意義上的運營中繼盒(Operational Relay Box networks, ORB)代理伺服器服務,但與其他中國相關的ORB和殭屍網路存在相似之處。這些攻擊很可能利用編號為CVE-2023-41345、CVE-2023-41346、CVE-2023-41347、CVE-2023-41348、CVE-2023-39780、CVE-2024-1291225-C值得注意的是,CVE-2023-39780利用也與另一個名為AyySSHush(ViciousTrap)中國殭屍網路有關。2025年近幾個月來,還有另外兩個以路由器為目標的ORB惡意軟體是 LapDogs和PolarEdge。所有受感染的裝置中,有七個IP位址被標記為同時存在WrtHug和AyySSHush漏洞,這可能表明這兩個攻擊群集之間存在關聯。儘管如此,除了共享漏洞之外,目前尚無其他證據支持這一假設。

以下是此次攻擊的目標路由器型號清單

- ASUS Wireless Router 4G-AC55U

- ASUS Wireless Router 4G-AC860U

- ASUS Wireless Router DSL-AC68U

- ASUS Wireless Router GT-AC5300

- ASUS Wireless Router GT-AX11000

- ASUS Wireless Router RT-AC1200HP

- ASUS Wireless Router RT-AC1300GPLUS

- ASUS Wireless Router RT-AC1300UHP

目前證據顯示尚不清楚幕後黑手是誰,但這次攻擊目標廣泛針對台灣,且與中國駭客組織先前發起的ORB攻擊策略存在重疊,這表明此次攻擊很可能出自某個與中國有關聯的未知攻擊者之手。凸顯惡意攻擊者大規模感染路由器和其他網路設備的趨勢日益增長,這些攻擊通常與中國網路組織有關,精心策劃並實施攻擊活動,以擴大和深化其全球影響力。駭客透過串聯命令注入和繞過身份驗證,成功地透過SSH部署持久性後門,經常濫用路由器的合法功能,以確保後門在重啟或韌體更新後仍然存在。

本文參考自:https://thehackernews.com/2025/11/wrthug-exploits-six-asus-wrt-flaws-to.html