銀行木馬透過WhatsApp蠕蟲和NFC中繼詐欺傳播進行駭客攻擊

Water Saci威脅組織正在積極改進其攻擊策略,轉向使用複雜且多層次的感染鏈。該感染鏈利用HTML應用程式(HTA, HTML Application)註1檔案和PDF 檔案,透過WhatsApp傳播蠕蟲病毒部署銀行木馬,現已知主要攻擊目標為巴西。最新一波攻擊的特點是攻擊者從PowerShell轉向Python變種,以類似蠕蟲的方式透過WhatsApp Web傳播惡意軟體。

Trend Micro研究人員Jeffrey Francis Bonickbra、Sarahl Camiling、JoeIan、Ironi Sos、Iml Camiling、Illl Camiling表示:新的多格式攻擊鏈以及可能利用人工智慧 (AI) 將傳播腳本從 PowerShell轉換為Python,Water Saci採用的多層次攻擊策略,能夠繞過傳統的安全控制,利用用戶在多個渠道的信任,並迅速提高感染率。攻擊時,用戶會收到WhatsApp可信任聯絡人的資訊,誘使點擊惡意PDF或HTA 附件,從而啟動感染鏈,植入一個能夠竊取敏感資料的銀行木馬。 PDF誘餌會指示受害者點擊嵌入的連結來更新Adobe Reader。收到 HTA檔案的使用者會被誘騙在開啟後立即執行Visual Basic腳本,執行PowerShell命令,從遠端伺服器取得下一階段的有效負載、木馬的MSI(Microsoft Windows Installer)安裝程式以及負責透過 WhatsApp Web傳播惡意軟體Python腳本。

Trend Micro表示:這種新發現的變種具有更廣泛瀏覽器相容性、物件導向程式碼結構、增強的錯誤處理能力,並且能夠更快地透過WhatsApp Web自動化傳播惡意軟體。MSI安裝程式本身充當傳播銀行木馬的管道,使用AutoIt腳本進行傳播。腳本還會運行檢查,以確保在任何給定時間點只有一個木馬實例在運行,並透過驗證是否存在名為「executed.dat」的標記檔案來進行上述攻擊。如果該檔案不存在,腳本會建立該檔案並通知攻擊者控制的伺服器(manoelimoveiscaioba[.]com)。

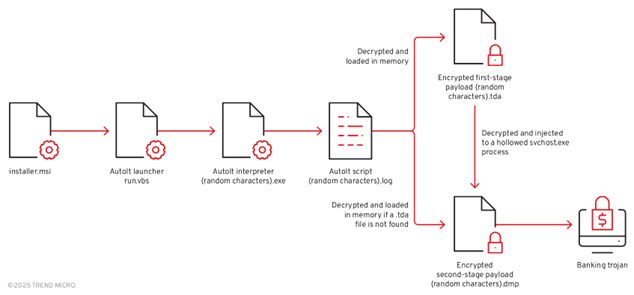

Trend Micro也發現,其他AutoIt元件也會驗證Windows系統語言是否設定為葡萄牙語(巴西),如果滿足此條件,則會進一步掃描受感染的系統以查找與銀行相關的活動。這包括檢查與巴西主要銀行應用程式、安全性和反詐騙模組等相關的資料夾,例如Bradesco、Warsaw、Topaz OFD、Sicoob 和 Itaú等。早在2019年,針對拉丁美洲銀行木馬程式,例如Casbaneiro(Metamorfo和Ponteiro),就已採用類似功能。此外,腳本會分析使用者的Google Chrome瀏覽器歷史記錄,搜尋其對銀行網站的存取記錄,包含Santander、Banco do Brasil、Caixa Econômica Federal、Sicredi 和 Bradesco等銀行編碼清單。隨後,腳本會進行另一項關鍵的偵察步驟,包括檢查已安裝的防毒軟體和安全軟體,以及收集詳細的系統元資料。該惡意軟體的主要功能是監控開啟的視窗並提取其視窗標題,以便將其與銀行、支付平台、交易所和加密貨幣錢包的清單進行比對。如果這些視窗中的任何內容包含與目標實體相關的關鍵字,則腳本會尋找安裝程式丟棄的TDA註2檔案,並將其解密後注入到空心的「svchost.exe」行程中,然後載入程式會搜尋包含銀行木馬附加DMP註3檔案。如果存在TDA檔,AutoIt腳本會對其進行解密,並將其作為中間PE載入器(第二階段)載入到記憶體中。但如果只找到DMP檔案(沒有 TDA檔案,AutoIt 腳本會完全繞過中間載入器,直接將銀行木馬載入到AutoIt行程記憶體中,跳過行程空洞化步驟,以更簡單的兩階段感染方式運行。

該惡意軟體透過持續監控新產生的「svchost.exe」行程來實現持久性。如果該行程被終止,惡意軟體會重新啟動,並等待受害者下次打開瀏覽器存取Water Saci攻擊目標金融服務時重新註入有效負載。這些攻擊顯著特徵在於其策略的重大轉變。銀行木馬部署並非 Maverick,而是一種在結構和行為上與Casbaneiro具有連續性的惡意軟體。採用基於AutoIt派送和載入機制,以及視窗標題監控、註冊表的持久化和IMAP備用命令與控制 (C2) 機制。木馬程式啟動後,會執行反虛擬化檢查以繞過分析和偵測,並透過Windows管理規格 (WMI) 查詢收集主機資訊。它會修改註冊表以建立持久化,並與C2伺服器(serverseistemasatu[.]com)建立連接,以發送收集到的資訊並接收後門命令,從而獲得對受感染系統的遠端控制權。(如下圖所示)

圖: 銀行惡意木馬攻擊鏈示意圖

除掃描活動視窗標題以識別用戶是否正在與銀行或加密貨幣平台互動外,該木馬還會強制關閉多個瀏覽器,迫使受害者在攻擊者控制的條件下重新開啟銀行網站。此木馬支援的部分功能如下:

- 傳送系統資訊

- 啟用鍵盤捕獲

- 開始/停止螢幕截圖

- 修改螢幕分辨率

- 模擬滑鼠移動和點擊

- 執行檔案操作

- 上傳/下載檔案

- 列舉視窗

- 建立虛假銀行介面以捕獲憑證和交易資料

攻擊活動的第二個面向是使用Python腳本(PowerShell版本的增強版),透過Selenium瀏覽器自動化工具,利用WhatsApp Web會談向每個聯絡人傳播惡意軟體。相關證據顯示,Water Saci可能使用大型語言模型(Large Language Model,LLM)或程式碼轉換工具,將傳播腳本從PowerShell移植到Python,因為這兩個版本在功能上非常相似,而且控制台輸出中都包含表情符號。

Trend Micro: Water Saci攻擊活動體現巴西網路威脅的新時代,攻擊者利用WhatsApp等熱門即時通訊平台的信任度和覆蓋範圍,策劃大規模的、自我傳播的惡意軟體攻擊活動。透過將常用通訊管道武器化並運用先進的社交工程技術,駭客能夠迅速入侵受害者係統,繞過傳統防禦措施,並維持持續的銀行木馬感染。合法平台如何被轉化為強大的惡意軟體傳播途徑,並凸顯該網路犯罪活動日益複雜的程度。

巴西遭新型RelayNFC Android惡意軟體攻擊

攻擊活動自2025年11月初,巴西銀行用戶也正遭受一種先前未被記錄的Android惡意軟體 RelayNFC攻擊。該惡意軟體旨在發動近場通訊(Near-field communication ,NFC 中繼攻擊,竊取非接觸式支付資料。Cyble在一份分析報告中指出: RelayNFC實現一個完整的即時應用協議數據單元(Application Protocol Data Unit ,APDU)註4中繼通道,使攻擊者能夠像受害者的銀行卡就在身邊一樣完成交易。該惡意軟體使用React Native和Hermes字節碼構建,這使得靜態分析更加複雜,並有助於逃避檢測。此攻擊主要透過網路釣魚傳播,利用誘餌葡萄牙語網站(例如「maisseguraca[.]site」)誘騙使用者在保護支付卡安全情況下安裝惡意軟體。該攻擊活動最終目標是獲取受害者的銀行卡資訊並將其傳遞給駭客,駭客隨後可以使用竊取的資料進行詐騙交易。與其他NFC中繼惡意軟體家族(SuperCard X和 PhantomCard)類似,RelayNFC的工作原理是充當讀卡器,透過指示受害者將支付卡輕觸設備來收集卡片資料。讀取卡片資料後,惡意軟體會顯示一則訊息,提示受害者輸入4位元或6位元PIN碼。然後,捕獲的資訊會透過WebSocket連線傳送到駭客的伺服器。當駭客透過其POS模擬器裝置發動交易時,C&C伺服器會向受感染的手機發送一條特製的'apdu'類型資訊。該資訊包含一個唯一的請求 ID、一個會話標識符以及以十六進位字串編碼的APDU命令。收到此指令後,RelayNFC會解析資料包,提取APDU資料,並將其直接轉發到受害者設備的NFC子系統,從而有效地充當實體支付卡的遠端介面。調查中還發現一個獨立的釣魚網站(test.ikotech[.]online),該網站派送一個包含部分主機卡類比(Host Card Emulation ,HCE)功能的APK檔案,這表明攻擊者正在嘗試不同的 NFC 中繼技術。由於HCE允許Android裝置模擬支付卡,該機制允許受害者的卡片互動在合法的銷售終端系統(Point of Sale System, POS)和駭客控制的裝置間傳輸,從而實現即時NFC中繼攻擊。該功能目前仍在開發中,因為APK檔案並未在軟體包清單檔案中註冊HCE服務。RelayNFC攻擊活動凸顯針對支付系統的NFC中繼惡意軟體的快速發展,尤其是在巴西。透過結合釣魚式分發、基於React Native的混淆技術以及基於WebSocket的即時APDU中繼,駭客創建一種高效的遠端支付標準EMV(Europay, MasterCard, Visa)註5交易詐欺機制。

註1: HTML應用程式(HTA): HTML應用程式(HTML Application)是一個使用HTML和動態HTML構建的Microsoft Windows應用程式,執行在Internet Explorer中,並且支援其他的語言,如VBS和JavaScript。HTML用來建立使用者介面,腳本語言則用來構建程式主體。HTA執行時不受瀏覽器安全模型的限制,實際上,就像是一個被「完全信任」的應用程式。HTA執行檔的副檔名為.hta。

註2: TDA(Thread Dump Analyzer):是一款開放源始碼的Java執行緒分析工具,它的主要功能是對Java應用程式產生的執行緒轉儲(Thread Dump)檔進行解析、分析和視覺化

註3: DMP(Memory Dump File):記憶體傾印檔案,這是作業系統在發生當機(如藍色畫面)時,用於記錄系統狀態以供技術人員偵錯的檔案。檔案格式也可能指其他意義,例如學術研究領域的「資料管理計畫」(Data Management Plan)。

註4: 應用協議數據單元(Application Protocol Data Unit ,APDU):是智慧卡與應用程式間進行通訊的基本資料單元,主要用於實現標準化資料交互流程。根據ISO/IEC 7816標準定義,APDU可由智慧卡發送或應用程式返回的命令序列構成。其通訊模式包含命令APDU(發送操作指令)和回應APDU(返回操作結果)兩種結構化資料封包,廣泛應用於智慧卡等嵌入式安全設備的業務開發場景。該協定通過規範化的資料格式,保障了智慧卡系統與終端設備間的可靠資料傳輸

註5:支付標準(Europay MasterCard Visa, EMV):

EMV詐欺機制主要利用偽造晶片卡或利用線上交易時的漏洞來進行詐騙,例如透過「中間人攻擊」截取晶片與終端機之間的通訊,或在交易認證機制不嚴謹的環境下,利用軟體或惡意程式竊取或冒用支付資訊。為此,業界開發EMV 3-D Secure等新一代安全標準來強化線上交易的驗證機制,例如利用動態密碼、生物辨識(如指紋)或APP認證來提高安全性。

本文參考自:https://thehackernews.com/2025/12/brazil-hit-by-banking-trojan-spread-via.html?m=1