新型網路釣魚工具利用人工智慧和多因素身份驗證繞過技術大規模竊取憑證

網路安全研究人員發現四款名為BlackForce、GhostFrame、InboxPrime AI和Spiderman新型網路釣魚工具包,能夠大規模竊取憑證。BlackForce在2025年8月被發現,其設計目的是竊取憑證並執行中間人攻擊(Man-in-the-Middle, MitM) ,以捕獲一次性密碼(One-Time Password, OTP)並繞過多因素身份驗證(Multi-Factor Authentication, MFA)。該工具包在Telegram論壇上出售,價格在 234美元到351美元間。

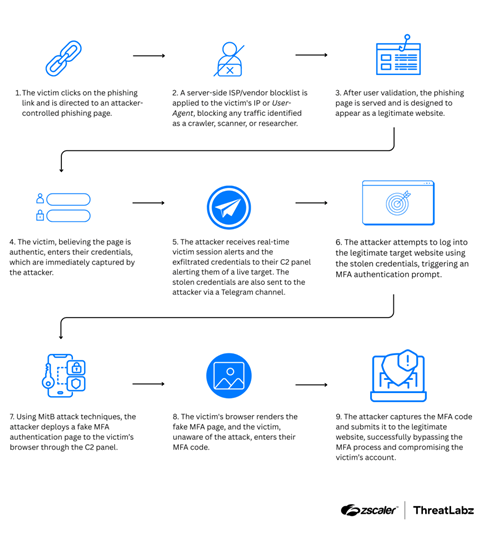

據Zscaler ThreatLabz研究人員Gladis Brinda R和Ashwathi Sasi 稱,該工具包已被用於冒充包括迪士尼、Netflix、DHL和UPS在內的11個品牌。BlackForce採用多種規避技術,並帶有一個黑名單,可以過濾掉安全廠商、網路爬蟲和掃描器。與該工具包關聯的釣魚頁面被發現使用名稱中包含所謂「快取破壞」雜湊值的JavaScript檔案(index-[hash].js),從而強制受害者瀏覽器下載最新版本的惡意腳本,而不是使用快取版本。在使用該工具包的典型攻擊中,點擊連結的受害者會被重定向到一個惡意釣魚頁面,之後伺服器端會進行檢查,過濾掉爬蟲和機器人程式,然後提供一個模仿合法網站的頁面。一旦受害者在該頁面上輸入憑證,這些資訊就會被捕獲,並使用名為Axios的 HTTP用戶端即時發送到Telegram機器人和命令與控制 (C2) 面板。(如下圖所示)

圖: BlackForce網路釣魚攻擊鏈示意圖

當攻擊者嘗試使用竊取的憑證登入合法網站時,會觸發多因素身份驗證 (MFA) 提示。此時,攻擊者會利用中間人攻擊 (MitB) 技術,透過C2控制面板向受害者的瀏覽器顯示一個偽造的MFA驗證頁面。如果受害者在偽造頁面上輸入MFA驗證碼,攻擊者就會收集並利用該驗證碼非法存取受害者的帳戶。Zscaler:攻擊完成後,受害者會被重定向到合法網站的首頁,從而隱藏攻擊痕跡,確保受害者不會察覺到攻擊。

GhostFrame助長百萬次隱藏網路釣魚攻擊

自2025年9月發現以來,另一個新興的網路釣魚工具包 GhostFrame迅速走紅。該工具包的核心架構是一個簡單的HTML檔案,表面上看起來無害,但實際上卻將惡意行為隱藏在一個嵌入式 iframe框架中。此框架會將受害者引導至釣魚登入頁面,從而竊取 Microsoft 365或Google帳戶憑證。iframe框架設計還允許駭客輕鬆替換釣魚內容、嘗試新的攻擊手法或針對特定地區,而無需更改派送該工具包的主網頁。此外,只需更新iframe的指向位置,該工具包即可繞過僅檢查外部頁面的安全工具的檢測。

使用GhostFrame工具包的攻擊通常始於典型的釣魚電子郵件,這些電子郵件聲稱與商業合約、發票和密碼重設請求,但卻會將收件者引導至虛假頁面。該工具包採用反分析和反調試技術,防止使用瀏覽器開發者工具進行檢查,並且每次有人存取該網站時都會產生隨機子網域。外部頁面附帶一個載入腳本,負責設定iframe並回應來自HTML元素的任何資訊。這可能包括更改父頁面的標題以冒充可信任服務、修改網站圖示或將頂級瀏覽器視窗重新導向到另一個網域。

在最後階段,受害者會被引導至包含實際釣魚元件的二級頁面,該頁面透過不斷變化的子網域中的iframe傳遞,從而增加了攔截威脅的難度。該工具包還包含一個備用機制,即在頁面底部附加一個備份iframe,以防載入JavaScript失敗或被封鎖。

InboxPrime AI 釣魚工具包自動化郵件攻擊

如果說BlackForce遵循與其他傳統釣魚工具包相同的套路,那麼InboxPrime AI則更進一步,利用人工智慧 (AI) 來自動化群發郵件活動。在一個擁有1300名成員的Telegram頻道上以惡意軟體即服務(Malware-as-a-Service, MaaS)訂閱模式進行推廣,售價1000美元,購買者可獲得永久許可證和源始程式碼的完全存取權限,它的設計旨在模仿真實的人類電子郵件行為,甚至利用Gmail的網頁介面來繞過傳統的過濾機制。InboxPrime AI將人工智慧與操作規避技術相結合,為網路犯罪分子提供近乎完美的送達率、自動化的活動生成以及一個與合法電子郵件行銷軟體如出一轍的專業介面。採用用戶友好的介面,允許客戶管理帳戶、代理商、範本和行銷活動,其功能與商業電子郵件自動化工具類似。其核心功能之一是內建AI驅動的電子郵件產生器,能夠產生完整的釣魚郵件,包括主題,並模仿合法的商業通訊。如此一來,這些服務進一步降低網路犯罪的門檻,有效地省去撰寫此類郵件所需人力。駭客只需配置語言、主題或行業、郵件長度和所需語氣等參數,該工具包便會將這些參數作為輸入,產生符合所選主題的誘餌郵件。

此外,控制台還允許使用者將生成的電子郵件儲存為可重複使用的模板,並支援Spintax功能,使用者可以透過替換模板中的特定變數來建立電子郵件的不同版本。這確保沒有兩封釣魚郵件看起來完全相同,並有助於繞過基於簽名的過濾器(這些過濾器會找到相似的內容模式)。

InboxPrime AI支援功能如下:

- 即時垃圾郵件診斷模組,可分析產生的電子郵件,偵測常見的垃圾郵件過濾器觸發因素,並提供精準的修正建議。

- 寄件者身分隨機化和欺騙功能,使駭客能夠為每個Gmail對談自訂顯示名稱。

網路釣魚的產業化對防禦者有著直接的影響:如今更多的駭客可以發動更多、更大規模的攻擊活動,而無需相應地增加防禦者的頻寬或資源。這不僅加快攻擊活動的啟動速度,還確保郵件品質的一致性,實現跨行業的可延展定向主題,並使駭客能夠在無需專業文案撰寫技能情況下開展看似專業的釣魚攻擊。

SSpiderman 打造歐洲銀行像素級完美複製品

第三款釣魚工具包是Spiderman,允許駭客針對數十家歐洲銀行和線上金融服務供應商的客戶進行攻擊,例如Blau、CaixaBank、Comdirect、Commerzbank、Deutsche Bank、ING、O2、Volksbank、Klarna和 PayPal。Spiderman是一個全端式釣魚框架,可以複製數十家歐洲銀行的登錄頁面,甚至包括一些政府入口網站,其組織有序的介面為網路犯罪分子提供一個一體化平台,用於發起釣魚活動、竊取憑證並即時管理被盜的會話資料。這款模組化工具包的顯著特點在於,擁有約750名成員Signal群組中進行推廣,這與以往使用 Telegram做法截然不同。德國、奧地利、瑞士和比利時是該釣魚服務的主要目標。與BlackForce類似,Spiderman也採用多種技術,例如ISP列入白名單、地理圍欄和設備過濾,以確保只有目標用戶才能存取釣魚頁面。該工具包還能夠捕獲加密貨幣錢包助記詞、攔截 OTP和PhotoTAN驗證碼,並觸發提示以收集信用卡資料。

這種靈活多步驟方法在歐洲銀行詐騙中尤其有效,因為僅憑登入憑證通常不足以授權交易,捕獲憑證後,Spiderman會使用唯一標識符記錄每個會話,以便駭客能夠在整個釣魚流程中保持攻擊的連續性。

混合型 Salty-Tycoon 雙重認證攻擊現身

BlackForce、GhostFrame、InboxPrime AI和Spiderman是最新加入的釣魚工具包,這些工具包與Tycoon 2FA、Salty 2FA、Sneaky 2FA、Whisper 2FA、Cephas和Astaroth(注意不要與同名的Windows銀行木馬混淆)等釣魚工具包一起,在過去一年中層出不窮。ANY.RUN 在2025年12月初發布的報告中發現一種新的Salty-Tycoon混合型攻擊,該混合型攻擊已經能夠繞過針對Salty 2FA或Tycoon 2FA的檢測規則。這波新的攻擊浪潮恰逢 Salty 2FA 活動在2025年10月下旬急劇下降,其早期階段與Salty 2FA的攻擊方式相似,而後期階段則會加載能夠重現Tycoon 2FA執行鏈的程式碼。這種重疊標誌著一個意義重大的轉變;削弱特定工具包的規則,使歸因更加複雜,並讓駭客有更多空間逃避早期檢測。

「綜上所述,這提供清晰的證據,表明單一網路釣魚活動,單一樣本,同時包含Salty 2FA和Tycoon痕跡。當Salty基礎設施因不明原因停止工作時,Tycoon充當備用有效負載。

本文參考自:https://thehackernews.com/2025/12/new-advanced-phishing-kits-use-ai-and.html