中國關聯Lotus駭客組織入侵Notepad++主機

根據Rapid7最新調查結果顯示,與中國相關聯駭客組織Lotus Blossom近期發現入侵Notepad++託管基礎設施。這次攻擊使得這個國家支持的駭客組織能夠向這款開源編輯器的用戶植入一個先前未被記錄的、代號為Chrysalis的後門程式。Notepad++維護者Don Ho,託管服務提供者層面的漏洞使得駭客組織能夠從2025年6月開始劫持更新流量,並有選擇將特定用戶的更新請求重定向到惡意伺服器,從而利用舊版本Notepad++中存在的更新驗證控制缺陷,提供篡改後的更新。該漏洞已於2025年12月透過8.8.9版本修復。該軟體的託管服務提供者遭到入侵,並被實施定向流量重定向,直至2025年12月2日駭客的存取權限被終止。

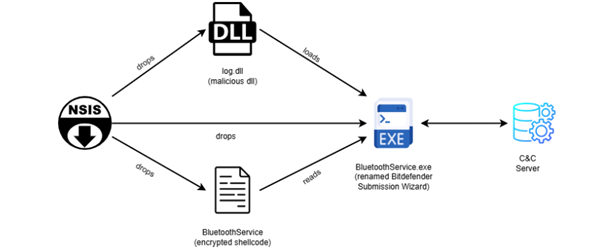

Rapid7對此事件的分析未發現任何證據或痕跡表明該網站的插件或更新程式相關機制被利用來傳播惡意軟體。安全研究員Ivan Feigl:目前唯一確認的行為是, notepad++.exe和GUP.exe的執行先於可疑行程update.exe的執行,而update.exe是從95.179.213.0下載的。Update.exe是一個Nullsoft Scriptable Install System (NSIS)安裝程式,其中包含下列多個檔案。(如圖1所示)

- NSIS安裝腳本

- BluetoothService.exe,Bitdefender Submission Wizard重新命名版本,用於DLL側載(一種被中國駭客組織廣泛使用的技術)

- BluetoothService,加密的shellcode(又稱Chrysalis)

- log.dll,一個惡意 DLL,側加載後用於解密並執行 shellcode

圖1: Chrysalis攻擊鏈示意圖

Chrysalis是一款客製化的、功能豐富的植入程式,會收集系統資訊並連接外部伺服器(api.skycloudcenter[.]com),是為了接收更多指令並在受感染主機上執行。此命令與控制 (C2) 伺服器目前處於離線狀態。然而,對混淆後的檔案進行深入分析後發現,它能夠處理傳入的HTTP回應,生成互動式shell,創建行程,執行檔案操作,上傳/下載檔案,以及自我卸載。

Rapid7:樣本看起來像是經過一段時間的積極開發。還發現一個名為conf.c的檔案,旨在透過嵌入Metasploit區塊API shellcode 的自訂載入器來獲取Cobalt Strike信號標。其中一個載入器ConsoleApplication2.exe,使用Microsoft Warbird(一個未公開的內部程式碼保護和混淆框架)來執行shellcode。該駭客被發現複製並修改德國網路安全公司Cirosec於2024年9月發布的現有概念驗證 (Proof of Concept, PoC)。Rapid7將Chrysalis歸因於Lotus Blossom(Billbug、Bronze Elgin、Lotus Panda、Raspberry Typhoon、Spring Dragon和Thrip),其理由是與該駭客之前發起的攻擊活動存在相似之處,其中包括Broadcom旗下的Symantec於2025年4月記錄的一次攻擊活動。該活動利用Trend Micro和Bitdefender的合法可執行檔側載惡意DLL檔案。雖然該駭客組織仍然依賴DLL側載和服務持久化等成熟技術,但多層shellcode加載器以及對未公開系統調用(NtQuerySystemInformation)集成,標誌著其攻擊手段明顯轉向更具彈性和隱蔽性。

最引人注目的是其工具的組合:既部署定制惡意軟體(Chrysalis),又使用Metasploit和Cobalt Strike等通用框架,同時還迅速應用公開的研究成果(特別是對Microsoft Warbird的濫用)。這表明Billbug 正在積極更新其策略,以保持領先於現代檢測技術。

Kaspersky發現三條感染鏈

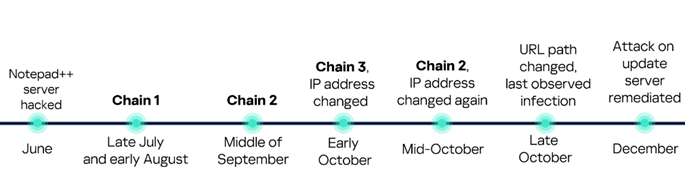

Kaspersky在對Notepad++事件分析中指出,發現三條不同的感染鏈,這些感染鏈旨在攻擊位於越南、薩爾瓦多和澳洲的個人用戶、菲律賓的一家政府機構、薩爾瓦多的一家金融機構以及越南的一家 IT服務提供商的十幾台電腦。安全研究人員Georgy Kucherin和 Anton Kargin: 2025年7月至10月的四個月時間裡,駭客不斷輪換用於派送惡意更新、植入程式下載器以及最終有效載荷的C2伺服器位址。(如圖2所示)

圖2: Kaspersky發現三條感染鏈示意圖

攻擊鏈1(2025年7月下旬至8月初)

駭客部署一個惡意Notepad++更新程式,該程式託管在45.76.155[.]202/update/update.exe上,隨後由合法的Notepad++更新程式WinGUp(gup.exe)啟動。這個可執行檔是一個NSIS安裝程序,它透過執行一系列shell命令(whoami和tasklist)將系統資訊傳送到temp[.]sh URL。soft-parsley的用戶於2025年10月在 Notepad++社群論壇上描述這種行為。與Rapid7記錄的update.exe的情況類似,此鏈中使用的update.exe利用DLL側載,濫用與ProShow 軟體關聯的合法二進位檔案(ProShow.exe)來部署兩個shellcode:一個shellcode不應該被執行,而是作為一個標章解密機制shellcode。

攻擊鏈2(2025年9月中下旬)

惡意更新繼續透過45.76.155[.]202/update/update.exe傳播,而update.exe NSIS安裝程式則進行一些細微調整,以收集更多系統資訊(whoami、tasklist和netstat),並提供一套完全不同的有效載荷,其中包括一個用於執行shell的腳本。該shellcode是一個Metasploit 下載器,用於投放Cobalt Strike信號標。隨後在2025年9月下旬發現的一個update.exe變種也收集systeminfo shell指令的執行結果,以及whoami、tasklist和netstat資訊。另一個版本的二進位檔案將系統資訊上傳URL變更為self-dns.it[.]com/list,同時也變更Metasploit 下載器和Cobalt Strike信號標C2伺服器所使用的URL。

攻擊鏈3(2025年10月)

這條感染鏈將NSIS安裝程式派送URL修改為45.32.144[.]255/update/update.exe,並啟動與Rapid7上述描述的相同事件序列。這三組攻擊的共同點在於,都透過Metasploit下載器 shellcode來載入Beacon。從2025年10月中旬開始,駭客開始透過三個不同的URL 傳播安裝程式,以啟動攻擊鏈2和攻擊鏈3的組合攻擊。

- 95.179.213[.]0/update/update.exe

- 95.179.213[.]0/update/install.exe

- 95.179.213[.]0/update/AutoUpdater.exe

Notepad++更新基礎設施遭到入侵,再次印證近年來軟體生態系統日益成為供應鏈攻擊目標的趨勢。Kaspersky:駭客透過攻破更新派送機制,得以選擇性入侵全球知名機構的電腦。感染鏈的多樣性使得檢測Notepad++供應鏈攻擊成為一項相當困難且極具創造性的任務。駭客竭力避免失去對這一感染途徑的控制,針對性地傳播惡意植入程序,並且技術嫻熟,幾乎每月都會大幅改變感染鏈。

本文參考自:https://thehackernews.com/2026/02/notepad-hosting-breach-attributed-to.html