內網安全的重要性

近年來頻傳重大駭侵資安事件,究其原因在於駭客滲透初期未能有效察覺並做及時處置,而是到了最後階段的資料遭竊、加密,才因勒索通知得知駭客早已入侵的事實,只能急著找資安專家協助處理善後。

事實上,駭客從成功入侵到取得機敏資料,通常不會只是短短幾天的過程。就因為多數企業只靠閘道型即時主動偵測防禦機制,忽略了駭客組織可利用社交工程、零時差攻擊、無檔案攻擊等手法,成功地繞過防禦機制滲透入內網建立灘頭堡的威脅。一旦企業遭滲透侵入,脆弱的內網毫無招架之力,任憑駭客潛伏、伺機攻城掠地,直到發生嚴重資安事件為止。

如下案例是近年來本公司調查過遭駭最為嚴重的事件。受害機構將開放對外服務的網站伺服器建置於內網之中,在現有資安防禦機制未能偵測抵擋攻擊行動而遭成功滲透後,內網的眾多伺服器就直接暴露在駭客攻擊範圍中,成為囊中物、盤中飧,而最前線的防火牆完全無法發揮作用。

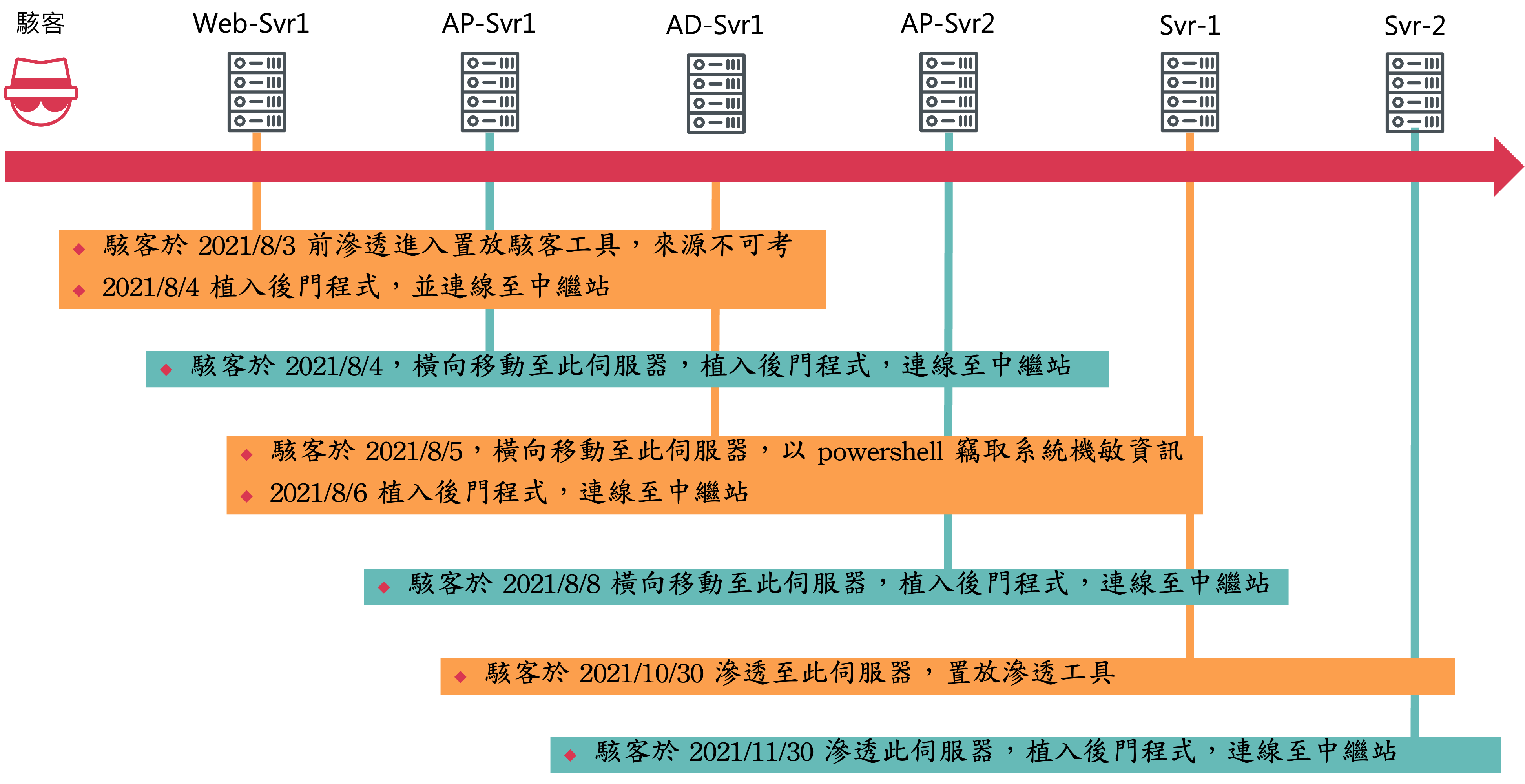

圖一

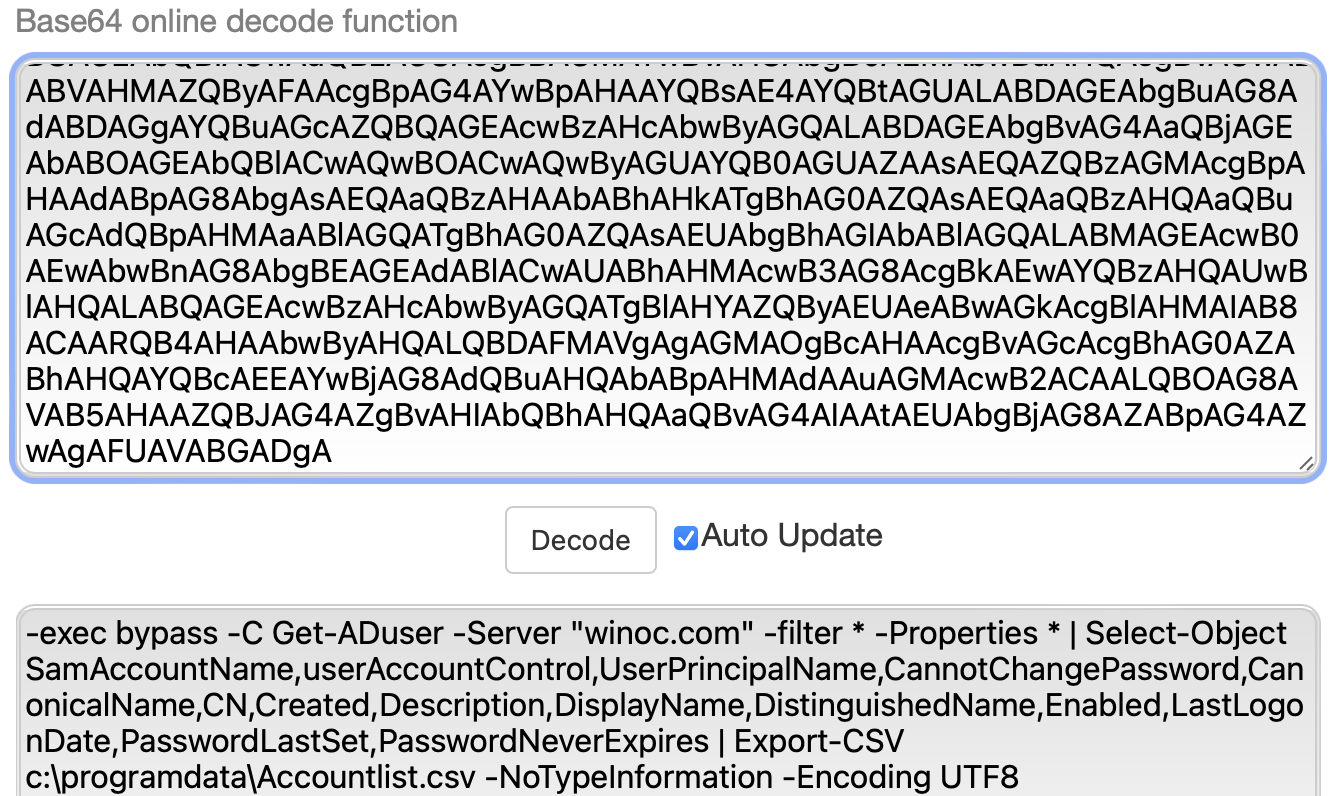

從(圖一)攻擊時間序來看,駭客顯然於8月3日前就已成功滲透進入Web-Svr1,並利用此主機進行橫向攻擊滲透到其他伺服器;包括置入駭客工具、植入後門程式、下載刺探及滲透工具到伺服器上、以及運用內建powershell系統工具夾雜經過編碼的惡意腳本(圖二),得以規避資安檢測,進而竊取機敏資料。

圖二

擴大分析調查該事件,發現受害機構的內網在前一年的1月3日就已遭滲透入侵,分別在目標區伺服器內植入木馬後門回報中繼站、及植入Mimikatz類惡意程式攔截帳號密碼,掌控整個AD網域及依附在其下的應用系統。

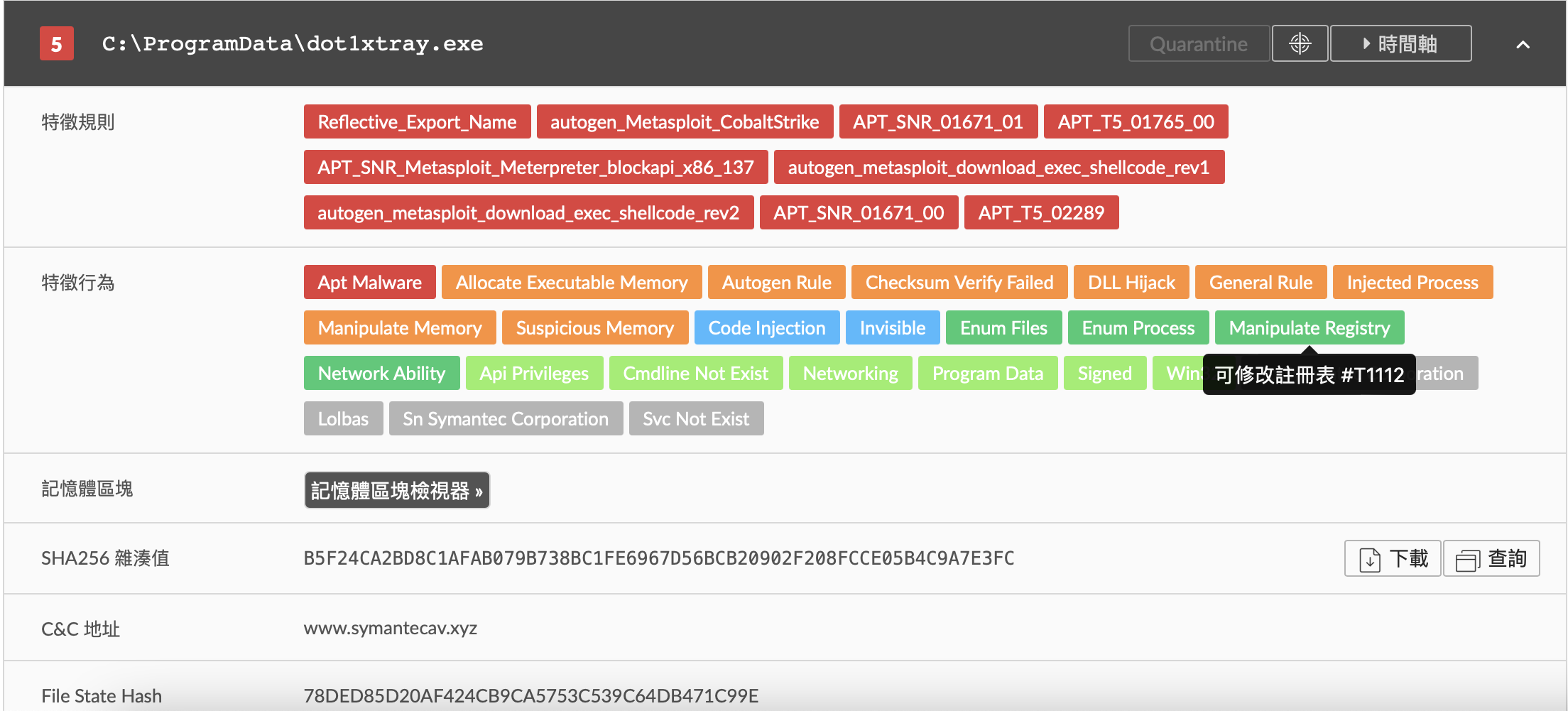

從此事件的分析得知,資安管理人員當調整思維,認清內網資安僅靠端點防毒軟體來守備是絕對不足的事實。要達到更完善的資安防禦目標,除了須不斷地提升與強化既有資安機制的縱深,更應該建立一套如TeamT5 ThreatSonar系統進行內網的威脅獵捕,迅速識別駭客的攻擊行為,並標示及告警通知內網端點遭入侵之工具等資訊,協助資安管理人員及時得知、迅速應變、以及移除威脅與進行系統回復作業(圖三)。

圖三